Amenazas y fraudes en los sistemas de la información

Durante los primeros meses de 2009, en España hemos vivido una época de crisis financiera, lo que ocasionó numerosos despidos en las empresas. La situación produjo un aumento en los casos de robos de información confidencial por parte de los empleados despedidos, y puso en evidencia la falta de seguridad informática en dichas empresas.

La seguridad de un sistema real nunca será completa, pero el uso de buenas políticas de seguridad es imprescindible paro evitar y minimizar los daños.

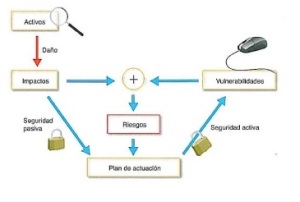

El objetivo final de la seguridad es proteger lo que la empresa posee. Todo aquello que es propiedad de la empresa se denomina activo. Un activo es tanto el mobiliario de la oficina (sillas, mesas, estanterías), como los equipos informáticos (servidores, ordenadores de escritorio, impresoras), como los datos que se manejan (datos de clientes, facturas, personal). Cualquier daño que se produzca sobre estos activos tendrá un impacto en la empresa (Ver figura inferior).

Pasos para la mejora de la seguridad

Pasos para la mejora de la seguridad

4.1. Actuaciones para mejorar la seguridad

• Identificar los activos, es decir, los elementos que la empresa quiere proteger.

• Formación de los trabajadores de las empresas en cuanto a materias de seguridad.

• Concienciación de la importancia de la seguridad informática para los trabajadores de la empresa.

• Evaluar los riesgos, considerando el impacto que pueden tener los daños que se produzcan sobre los activos y las vulnerabilidades del sistema.

• Diseñar el plan de actuación, que debe incluir:

a) Las medidas que traten de minimizar el impacto de los daños ya producidos. Es lo que hemos estudiado referido a la seguridad pasiva.

b) Las medidos que traten de prevenir los daños minimizando la existencia de vulnerabilidades. Se trata de la seguridad activa.

• Revisar periódicamente las medidas de seguridad adoptadas.

4.2. Vulnerabilidades

Las vulnerabilidades de un sistema son una puerta abierta para posibles ataques, de ahí que sea tan importante tenerlas en cuenta; en cualquier momento podrían ser apravechadas. Podemos diferenciar tres tipos de vulnerabilidades según cómo afectan a nuestra sistema:

• Vulnerabilidades ya conocidas sobre aplicaciones o sistemas instalados. Son vulnerabilidades de las que ya tienen conocimiento las empresas que desarrallan el programa al que afecta y para las cuales ya existe una solución, que se publica en forma de parche.

Existen listas de correo relacionadas con las noticias oficiales de seguridad que informan de la detección de esas vulnerabilidades y las publicaciones de los parches a las que podemos suscribirnos.

• Vulnerabilidades conocidas sobre aplicaciones no instaladas. Estas vulnerabilidades también son conocidas por las empresas desarrolladores de la aplicación, peropuesto que nosotros no tenemos dicha aplicación instalada no tendremos que actuar.

• Vulnerabilidades aún no conocidas. Estas vulnerabilidades aún no han sido detectadas por la empresa que desarrolla el programa, por lo que si otra persona ajena a dicha empresa detectara alguna, podría utilizarla contra todos los equipos que tienen instalado este pragrama.

Lograr que los sistemas y redes operen con seguridad resulta primordial para cualquier empresa y organismo. Esto ha llevado a que empresas como Microsoft dispongan dedepartamentos dedicados exclusivamente a la seguridad, como es Microsoft Security Response Center (MSRC). Sus funciones son, entre otras, evaluar los informes que los clientes proporcionan sobre posibles vulnerabilidades en sus productos, y preparar y divulgar revisiones y boletines de seguridad que respondan a estos informes.

Para ello clasifica las vulnerabilidades en función de su gravedad, lo que nos da una idea de los efectos que pueden tener en los sistemas. En la siguiente tabla puedes ver dicha clasificación de gravedad de vulnerabilidades:

| Calificación | Definición |

| Crítica | Vulnerabilidad que puede permitir la propagación de un gusano de Internet sin la acción del usuario. |

| Importante | Vulnerabilidad que puede poner en peligro la confidencialidad, integridad o disponibilidad de los datos de los usuarios, o bien, la integridad o disponibilidad de los recursos de procesamiento. |

| Moderada | El impacto se puede reducir en gran medida a partir de factores como configuraciones predeterminadas, auditorías o la dificultad intrínseca en sacar partido a la vulnerabilidad. |

| Baja | Vulnerabilidad muy difícil de aprovechar o cuyo impacto es mínimo. |

4.3. Tipos de amenazas

| Nombre de los atacantes | Definición |

| Hackers | Expertos informáticos con una gran curiosidad por descubrir las vulnerabilidades de los sistemas pero sin motivación económica o dañina. |

| Crackers | Un hacker que, cuando rompe la seguridad de un sistema, lo hace con intención maliciosa, bien para dañarlo o para obtener un beneficio económico. |

| Phreakers | Crackers telefónicos, que sabotean las redes de telefonía para conseguir llamadas gratuitas. |

| Sniffers | Expertos en redes que analizan el tráfico para obtener información extrayéndola de los paquetes que se transmiten por la red. |

| Lammers | Chicos jóvenes sin grandes conocimientos de informática pero que se consideran a sí mismos hackers y se vanaglorian de ello. |

| Newbie | Hacker novato. |

| Ciberterrorista | Expertos en informática e intrusiones en la red que trabajan para países y organizaciones como espías y saboteadores informáticos. |

| Programadores de virus | Expertos en programación, redes y sistemas que crean programas dañinos que producen efectos no deseados en los sistemas o aplicaciones. |

| Carders | Personas que se dedican al ataque de los sistemas de tarjetas, como los cajeros automáticos. |

| Nombre del ataque | Definición |

| Interrupción | Un recurso del sistema o la red deja de estar disponible debido a un ataque. |

| Intercepción | Un intruso accede a la información de nuestro equipo o a la que enviamos por la red. |

| Modificación | La información ha sido modificada sin autorización, por lo que ya no es válida. |

| Fabricación | Se crea un producto (por ejemplo una página Web) difícil de distinguir del auténtico y que puede utilizarse para hacerse, por ejemplo, con información confidencial del usuario. |

| Ataque | ¿Cómo actúa? |

| Spoofing | Suplanta la identidad de un PC o algún dato del mismo (coma su dirección MAC). |

| Sniffing | Monitoriza y analiza el tráfico de la red para hacerse con información. |

| Conexión no autorizada | Se buscan agujeros de la seguridad de un equipo o un servidor, y cuando se descubren, se realiza una conexión no autorizada a los mismos. |

| Malware | Se introducen programas malintencionados (virus, troyanos o gusanos) en nuestro equipo, dañando el sistema de múltiples formas. |

| Keyloggers | Se utiliza una herramienta que permite conocer todo lo que el usuario escribe a través del teclado, e incluso pueden realizar capturas de pantallas. |

| Denegación de Servicio | Interrumpe el servicio que se está ofreciendo en servidores o redes de ordenadores. También denominado DoS (denial of Service). |

| Ingeniería social | Se obtiene información confidencial de una persona u organismo para utilizarla con fines maliciosos. Los ejemplos más llamativos son el phishing y el spam. |

| Phishing | Se engaña al usuario para obtener su información confidencial suplantando la identidad de un organismo o página web de Internet. |

4.4. Pautas de protección para nuestro sistema

Algunas de las pautas que debes seguir son:

o No instalar nada que no sea necesario en los servidores.

o Actualizar todos los parches de seguridad. Muchos parches de seguridad corrigen vulnerabilidades de los programas por lo que es necesario mantener siempre actualizado

el sistema.

o Formar a los usuarios del sistema para que hagan uso de buenas prácticas.

o Instalar un firewall. Esta herramienta permite controlar el tráfico entre una red privada y una pública.

o Mantener copias de seguridad según las necesidades.

o Gestionar y revisar los logs del sistema. Los logs reflejan toda la actividad desarrollada en el sistema, por la que su revisión periódica puede detectar a tiempo un posible ataque.

o Sentido común y experiencia previa del administrador.