¿Cómo saber si tu teléfono ha sido comprometido?

Poco a poco los usuarios de tecnologías móviles comienzan a entender la verdadera importancia de proteger sus dispositivos móviles para impedir que códigos maliciosos se instalen en ellos. Mientras la información que guardan en sus teléfonos se vuelve más sensible, el riesgo de perderla parece cada vez más presente y sus consecuencias son desproporcionadamente más trascendentales.

No obstante, muchos usuarios desconocen qué reparos pueden tomar para identificar actividad maliciosa dentro de sus equipos. Para complicar el panorama, cuando el atacante logra llegar al último eslabón en la cadena de etapas de un ataque móvil y la amenaza es finalmente instalada en el equipo víctima, es posible que esta implemente algunas medidas para evitar ser percibida.

Retardar la acción maliciosa, utilizar solo redes Wi-Fi o disminuir su actividad frente a la presencia del usuario pueden ser algunas estrategias utilizadas por el malware para ocultarse. Sin embargo, eventualmente la actividad maliciosa deberá desarrollarse y es entonces cuando pueden aprovecharse algunos indicios para detectar actividad ilegítima.

Señales que permiten descubrir una infección móvil: ¿tu teléfono ha sido comprometido?

#1 Notas un comportamiento extraño del sistema o las aplicaciones

Una pista para diagnosticar malware en el equipo puede ser el repentino fallo de aplicaciones que normalmente han funcionado sin ningún problema. Si no has realizado algún proceso reciente de actualización del sistema o de la aplicación en cuestión e inesperadamente esta comienza a cerrarse de repente o mostrar variados mensajes de error, puede que algún código malicioso en tu equipo esté interfiriendo con su normal ejecución.

El malware puede intentar sacar provecho de vulnerabilidades presentes en las aplicaciones del sistema, utilizándolas para acceder a permisos que no le han sido otorgados o incluso para vulnerar la plataforma y ejecutar comandos con permisos de administrador. Este intento por explotar las debilidades de otras aplicaciones puede terminar en errores perceptibles por los usuarios.

Además, una aplicación maliciosa podría estar haciendo un sobreuso de los recursos del equipo. Dado que los teléfonos y tabletas inteligentes son dispositivos personales a los que llegamos a conocer con alto grado de detalle, podrías percibir que no funciona como usualmente lo hace: las llamadas y mensajes no llegan a destino, te quedas rápidamente sin batería, etcétera.

Conocer de antemano qué aplicaciones tienes instaladas en tu teléfono facilitará la rápida identificación de cualquier aplicativo que no hayas autorizado. Realizar un repaso de los permisosque esa aplicación utiliza te permitirá conocer si esta podría llegar a generar gastos a tu nombre a través de compras en línea.

Debes tener en cuenta que muchas aplicaciones maliciosas se disfrazan de componentes del sistema, por lo que una app puede no ser realmente lo que aparenta. Si la aplicación ha solicitado permisos de administrador, es posible que no puedas desinstalarla desde los ajustes del sistema. Por esto es importante que seas sumamente cuidadoso con los permisos que otorgas a las aplicaciones en tiempo de instalación –o ejecución–.

#2 El historial de llamadas o mensajes posee entradas no conocidas

Revisar frecuentemente el historial de llamadas en busca de números desconocidos es un muy buen hábito. Muchas familias de códigos maliciosos intentan realizar llamados o enviar mensajes a números Premium internacionales. Este tipo de códigos maliciosos termina teniendo impacto directo en el usuario, quien debe pagar por gastos ilícitos.

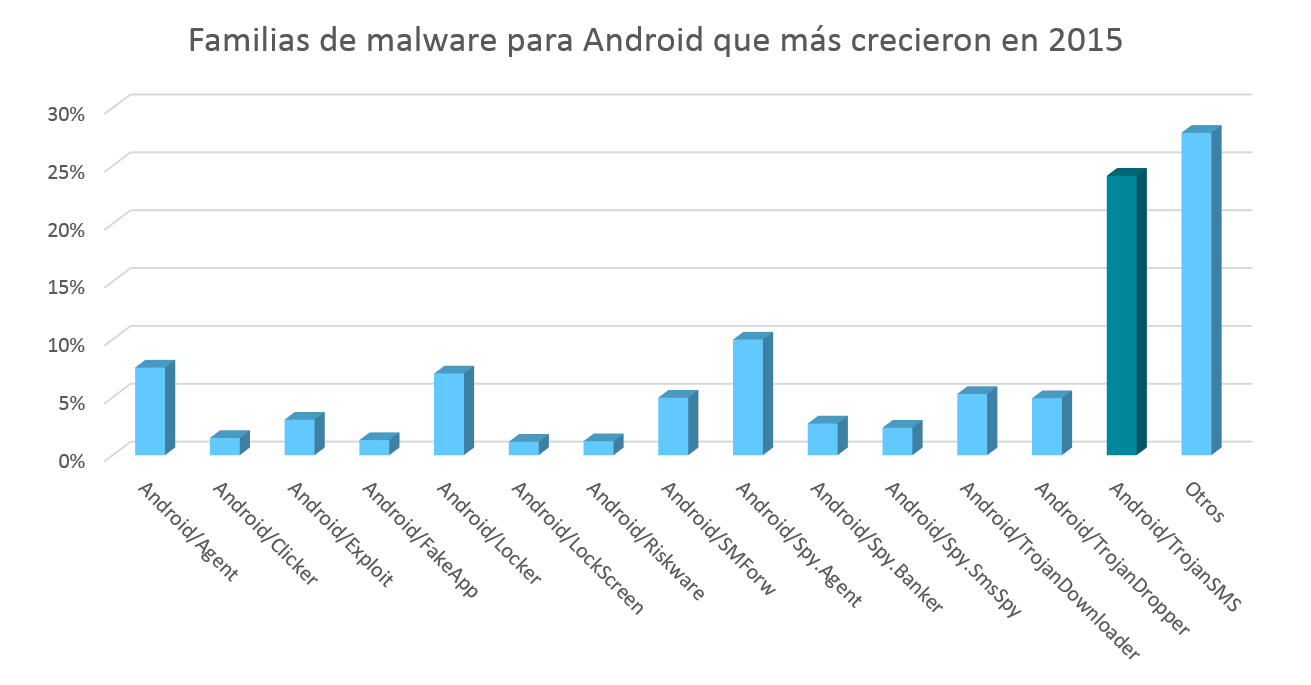

Nuestros productos identifican este tipo de malware con la familia Android/TrojanSMS. Si analizamos la cantidad de nuevas variantes de esta familia que se han creado en lo que va del presente año, veremos la magnitud del crecimiento de esta familia: en promedio, una cincuentena de nuevas muestras son detectadas cada mes. Por desgracia, esta tendencia no da señales de decrecer a futuro.

#3 Excesivo uso de datos

Aplicaciones maliciosas podrían estar utilizando el sistema de datos para realizar comunicaciones con los centros de comando y control gestionados por los cibercriminales, para descargar órdenes y actualizaciones, como así también filtrar información robada del terminal.

Si chequeas usualmente el uso que hacen tus aplicaciones de los datos podrás apreciar rápidamente cambios en los patrones de consumo. A continuación puedes ver una captura de pantalla en la cual se muestra la descripción del uso de datos que realiza una app en Android. De este modo, puedes corroborar el horario en que el envío y recepción de datos cobra mayor volumen y contrastar esto con el uso que haces del terminal: si existe excesivo intercambio de información cuando no utilizas tu dispositivo móvil, tienes motivos para sospechar que algo raro ocurre.

#4 Tú o tus contactos reciben extraños mensajes SMS

Un canal muy utilizado por los ciberdelincuentes para controlar a los terminales infectados consiste en enviar mensajes SMS con órdenes que el código malicioso interpretará para luego obrar en consecuencia. Muchas muestras de malware manipulan los registros de mensajes para eliminar este contenido que puede resultar sospechoso al usuario, pero otras pasan estos controles por alto permitiendo que los usuarios lean el contenido recibido y enviado.

Por ejemplo, la siguiente imagen ilustra la «conversación» que mantienen un emulador infectado con un bot y la máquina que actúa como centro de control. En este caso, el usuario podría notar la recepción de mensajes SMS con la orden «ping».

Los códigos maliciosos móviles también pueden utilizar el envío de mensajes SMS a otros números pertenecientes a la agenda de contactos del equipo para propagarse, utilizando este mecanismo para instar a otros usuarios a descargar contenido malicioso desde enlaces específicos. Si tus amigos reciben extraños mensajes provenientes de tu terminal, deberás rever qué apps tienes instaladas en él.

#5 La boleta de gastos contiene movimientos que no has realizado

El envío de mensajes SMS, la realización de llamadas o la utilización del sistema de datos se reflejará en mayores gastos que el usuario deberá afrontar. Escudriñar mensualmente los gastos móviles que se computan al número de teléfono es una buena práctica para detectar rápidamente actividad maliciosa.

Debes tener en cuenta que muchos códigos maliciosos intentan hacerse pasar por las tiendas oficiales de aplicaciones para robar datos de tu tarjeta de crédito. Es por ello que si estás acostumbrado a realizar este tipo de compras a través de tu dispositivo móvil –o cualquier otra plataforma– debes igualmente chequear los movimientos en tales servicios para constatar que no existen cargos ilícitos.

¿Qué pasos seguir si tu teléfono ha sido comprometido o infectado?

Si por alguna de las razones anteriores crees que te has visto infectado por algún código malicioso puedes instalar una solución de seguridad confiable que realice un escaneo de tu dispositivo para intentar identificar la amenaza. También puedes acudir al servicio oficial provisto por el vendedor para que ellos se encarguen de resolver el problema.

Si posees conocimientos técnicos puedes intentar remover la amenaza por tus propios medios a través de una consola de comandos.

Además, si sospechas que información sensible de tu equipo puede haber sido robada, puedes proceder a cambiar las credenciales de acceso en los servicios que hayas utilizado desde tu móvil.

La prevención primero…

Para evitar malas experiencias en el uso de tu dispositivo y poder disfrutar de la tecnología disponible sin peligro, debes tomar una actitud proactiva y preventiva para asegurar los datos en tu móvil:

- Actualiza siempre el sistema operativo y las apps de tu dispositivo a la última versión disponible.

- Haz una copia de seguridad de todos los datos en el equipo, o al menos de los más valiosos.

- Usa soluciones de seguridad provistas por una organización con alta reputación y mantenlas actualizadas.

- Procura utilizar solo tiendas oficiales para descargar aplicaciones, donde las probabilidades de infectarte con malware son más bajas –no nulas–.

- Usa el bloqueo de pantalla y recuerda que el patrón puede ser fácilmente adivinable y menos seguro que un PIN, y que una contraseña es tu mejor elección.

- Cifra el contenido de tu dispositivo.

- Trata de evitar procesos de rooting o jailbreaking del dispositivo.

Para conocer más prácticas de seguridad que protegerán tu equipo, accede a la Guía de Seguridad en Android.

Fuente: http://www.welivesecurity.com/la-es/2015/

Fecha de consulta: 30 Noviembre 2015