Juego de drones: mitigando un ataque a la privacidad

En el marco de la última Black Hat en la ciudad de Las Vegas, tuve la oportunidad de presenciar una demo muy curiosa denominada “Game of Drones: Putting the Emerging Drone Defense Market to the Test”, presentada por los especialistas Francis Brown y David Latimer.

Durante su exposición nos deleitaron con curiosas experiencias ofensivas y defensivas sobre estos objetos voladores, por lo que, a raíz de esto, me pareció interesante preguntar: ¿qué harías si un dron sobrevuela curiosamente tu casa o empresa?

A lo largo de este artículo describiré algunas opciones que se plantearon, pero primero vamos a analizar de qué modo se pueden utilizar estos dispositivos voladores.

Armando un dron pentester o espía

La empresa que Brown y Latimer representan, Bishop Fox, ya había demostrado el año pasado que es posible montar sobre un dron distintos elementos con los cuales se pueden realizar fácilmente numerosos ataques informáticos, con el fin de comprometer la seguridad de una empresa.

En la edición 2016 de ekoparty, una de las conferencias de seguridad más grandes de Latinoamérica, vimos cómo el proyecto crozono de Pablo Romanos y Sheila Berta ponía en jaque a la seguridad perimetral. Del mismo modo, ya sea por medio de una Raspberry Pi con FruityWifi o la famosa WiFi Pineapple se podrían realizar diversas técnicas de auditorías inalámbricas de modo completamente automatizado mediante la ayuda de un drone como vemos en la siguiente imagen:

Ya sea por medio de una Raspberry Pi con FruityWifi o la famosa WiFi Pineapple, como vemos en la siguiente imagen, se podrían realizar diversas técnicas de auditorías inalámbricas de modo completamente automatizado.

Por supuesto, el ecosistema de posibilidades es muy amplio. En el siguiente cuadro podemos ver algunos otros ejemplos de herramientas que pueden ser utilizadas con los mismos objetivos:

Fuente: Bishop Fox

En ocasiones, las contramedidas para este tipo de ataques no son fácilmente aplicables, por lo que quizá te parezcan interesantes algunas de las drásticas soluciones que plantean los investigadores.

Curiosos modos de inutilizar un dron

Este año, la disertación cambió su óptica respecto a años anteriores; se trató sobre la defensa contra este tipo de dispositivos modificados, que ponen en jaque la seguridad tanto física como digital de distintas entidades.

Por supuesto que, dependiendo el país, existen varias leyes regulatorias sobre el espacio aéreo y quizá aplicar las opciones que veremos a continuación es un tanto radical e inclusive ilegal. De todos modos, quiero compartirlas con fines educacionales.

-

Águilas entrenadas

Adiestrar aves para cazar drones no pareciera ser muy común en estos días. Sin embargo, ya existen varias empresas que se dedican a este negocio.

Te invito a verlas en acción:

-

Al estilo del lejano oeste

Si la opción anterior no funciona o no está disponible, quizá es hora de pasar a la siguiente etapa. En el siguiente video podrás ver a qué me refiero:

-

Con un rifle Jammer

Este elemento permite el bloqueo de la señal entre el dron y el control remoto, de modo que el dispositivo intruso pueda ser neutralizado. Veámoslo en funcionamiento:

-

Otro tipo de rifles

Hay otro tipo de rifles que también son capaces de lanzar redes a gran velocidad. Si en el segundo video te llamó la atencion el dron cubierto de una red metálica protectora, ahora sabes que es justamente para inutilizar este tipo de defensa.

Aún así, en la mayoría de los casos esta es una solución posible. En la imagen de abajo vemos un dispostivo similar, que se vende en tiendas comunes como eBay.

-

Drones defensivos

El uso de redes pareciera ser una medida bastante efectiva, ya que se las utiliza en varias metodologías (desde tierra, con rifles, y desde el aire, con drones). A su vez, se pueden utilizar técnicas como la que vemos en la imagen siguiente, en donde un gran dron “pesca” al intruso:

Otro tipo de dron defensivo sería el que dispara una red al dron intruso, pudiendo luego estudiarlo sin causar daños al artefacto, como vemos en el siguiente video:

Video Player

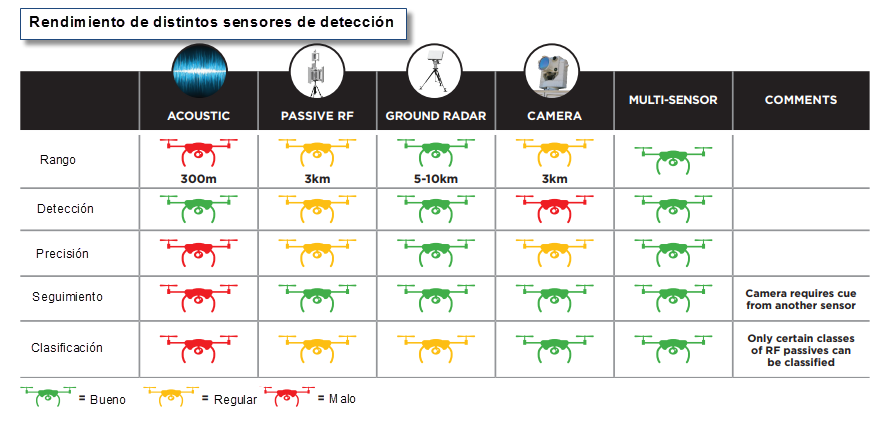

Ahora que ya mostramos cómo defendernos, es hora de enfocarnos en la detección de estos dispositivos voladores. Dependiendo de la tecnología utilizada, ya sea acústica, radiofrecuencia (RF), radares o cámaras, se evidenciarán puntos a favor y en contra.

En el siguiente esquema podemos ver en detalle la sensibilidad de algunas soluciones en la detección de drones intrusos:

¿Quién implementa este tipo de técnicas?

Ahora que las conocemos, veamos el modo en que algunas empresas o zonas militares utilizan estas técnicas en su defensa. Por supuesto que cuentan con sistemas más sensibles y costosos, que captarán a los intrusos con múltiples sensores y podrán neutralizarlos a grandes distancias.

En la siguiente captura vemos un sistema Blighter AUDS, utilizado a menudo por las fuerzas del ejército de los Estados Unidos y por el Ministerio de Defensa de España:

Cabe destacar que estos tipos de soluciones de defensa no están disponibles en todas las zonas. Un ejemplo curioso viene de la mano de una noticia que relata cómo, algunos meses atrás, se usó un misil Patriot de unos 3 millones de dólares para la eliminación de un dron.

Fuente: The Verge

Si bien estas son instalaciones militares que por supuesto están ligadas a una mayor criticidad en cuanto a la confidencialidad, ¿qué pasaría en el caso de una empresa que guarda secretos como la planificación o planes comerciales? Esquemas de planta, procesos de fabricación y demás información podría ser muy útil para un competidor desleal, es decir, para otra empresa del mismo rubro que quiere copiar un proceso.

Este tipo de problemáticas abre el juego haciéndonos reflexionar. Cuidar la privacidad en el futuro no será solamente cuidar la sobreexposición en redes sociales o la seguridad de la IoT, sino también considerar nuestro espacio físico intervenido por la tecnología.

Sin lugar a dudas, una aeronave no tripulada puede robar información, poner en peligro la confidencialidad o la seguridad perimetral, pero hasta qué punto es hoy en día rentable tener sistemas de seguridad anti drones será algo que toda empresa o entidad con información valiosa deberá analizar.

Fuente: https://www.welivesecurity.com/

Fecha de consulta: 24 agosto 2017