Usuario Irresponsable. Son aquellos internautas que no prestan atención a las noticias de seguridad o creen que los incidentes y el robo de información solo ocurren a gran escala, en empresas y gobiernos -¡o en dispositivos de famosas celebridades!

¿Te identificas? 7 máximas de un usuario irresponsable.

Presten atención a estas Máximas del Usuario Irresponsable, ¡y ayúdennos a luchar contra ellas!

1. “Yo no tengo información importante, ¿a quién le podría interesar espiarme?”

Es común escuchar este comentario, ya que muchos creen que al no manejar información sensible, no ser famosos ni realizar asiduamente transacciones online, ningún cibercriminal estará interesado en conocer sus datos. Pero sabemos que esto es incorrecto por múltiples razones, ya que por ejemplo, podrían interesarse en credenciales de acceso a servicios en línea para distribuir spam omalware.

Nuestro consejo: hazle caso al dinosaurio azul de Facebook y cuida tu privacidad en cualquier servicio que utilices. Te serán de utilidad estas 7 reglas para resguardar tus secretos.

2. “-¿Me pasas la contraseña de Wi-Fi?

-Sí, claro, es mi fecha de cumpleaños: 1705…”

Si bien resulta tentador usar contraseñas cortas, fáciles de recordar -sobre todo al usar múltiples servicios- y que en general están muy a la mano, como el número de identificación o documento de identidad, la fecha de cumpleaños o el teléfono, esta práctica es totalmente incorrecta y peligrosa.

Entre los cibercriminales se manejan “diccionarios” con las contraseñas más conocidas y fáciles, e incluso se suelen publicar en la web. Recuerden que sería muy sencillo para ellos adivinarlas mediante un ataque de fuerza bruta.

Nuestro consejo: en este contexto, el tamaño sí importa y es mejor usar contraseñas largas y seguras, de más de diez caracteres, con números, letras y caracteres especiales -y que en lo posible no se repitan entre servicios.

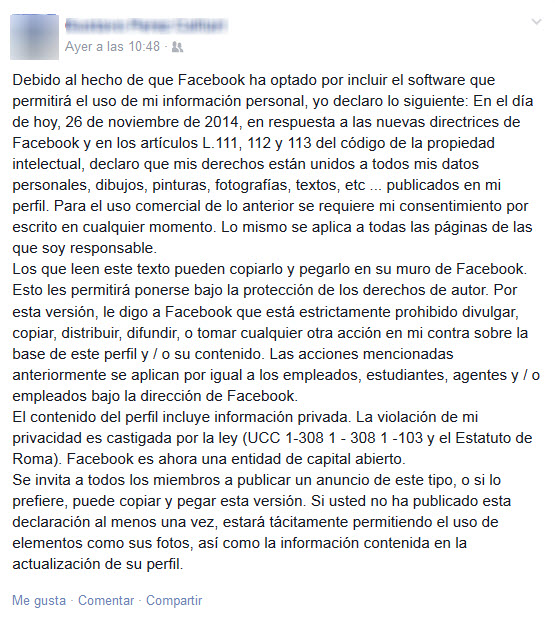

3. “¡Qué bien! Compartiendo este mensaje en mi muro me libero de las políticas invasivas de Facebook”

Muchas veces se utilizan noticias populares o que generan polémica en la comunidad para generar publicaciones que dan una sensación de “urgencia” en los usuarios. En los últimos días, ha habido mucho revuelo en torno a la actualización de condiciones, política de datos y de cookies de Facebook, que comenzará a regir a partir de enero de 2015. Rápidamente, vimos cómo el inicio de la plataforma social se plagó de mensajes de actualizaciones de estado clamando que, con pegar un mensaje como el de abajo en su muro, un usuario podría reclamar los derechos de sus datos personales:

¡Falso! Lo cierto es que pegar un mensaje de este tipo en el perfil no impedirá que Facebook use los datos, ya que eso le fue permitido a la compañía desde un principio al aceptar sus términos y condiciones en el momento de crear la cuenta. Eso implica, también, aceptar los cambios que se vayan implementando con el correr del tiempo, por lo que un mensaje como esta no revertirá el permiso concedido a la red social.

Nuestro consejo: en primer lugar, informarse sobre las condiciones de uso de la plataforma; y en segundo lugar, aprender a identificar cuándo se trata de spam, como en este caso.

4. “Están regalando el nuevo iPhone 6, ¡lo voy a compatir con todos mis contactos!”

Muchas campañas de Ingeniería Social utilizan los concursos como su forma de atraer víctimas, ofreciendo tentadores premios a cambio de algo que parece muy fácil, como dar un “Me gusta” o compartir un contenido. Hemos visto muchos casos de este tipo, pero el más resonante en los últimos meses fue el falso concurso por un iPhone 6 gratis -que en verdad era un scam.

En verdad, el usuario termina propagando spam entre su red de contactos y “regalando” su información personal -que luego es utilizada para envíos masivos de publicidad o correo basura, por ejemplo. Mientras tanto, el scammer detrás estará ganando dinero, por ejemplo, cada vez que alguna encuesta es completada.

Nuestro consejo: la mejor forma de evitar caer en falsos concursos es serenarse y ser cautelosos con las publicaciones llamativas que parezcan como salidas de un cuento de hadas. Vale la pena detenerse y pensar: ¿realmente puede ser tan fácil y ganar un smartphone último modelo a cambio de nada?

5. “No necesito comprar un antivirus, ¡ya lo tengo gratis por 50 años!”

La utilización de cracks no solo fomenta la piratería, sino que está desaconsejada porque, en muchos casos, estos vienen con malware que puede infectar el equipo. Además, en este caso particular, al usar una licencia pirata, no contarán con todas las actualizaciones del software en cuestión ni la posibilidad de acudir al soporte de la compañía frente a un inconveniente.

Asimismo, tratar de descargar una copia falsa de un producto antivirus podría ocasionar que, si el sistema operativo, navegador o antivirus se encuentra desactualizado, se dé una infección demalware a través de distintas vulnerabilidades que son probadas una a una en el sistema.

Por otro lado, deténganse a pensar, ¿cuán gratis es un antivirus gratuito?

Hoy en día, una solución de seguridad completa es mucho más que un antivirus. Un objetivo esencial de los ciberdelincuentes es tratar de encontrar nuevas formas de entrar y hacer el trabajo sucio; y tienen el tiempo y los recursos necesarios para hacerlo. Las amenazas posteriores, por lo tanto, llegan en casi cualquier forma imaginable.

Nuestro consejo: no descarguen aplicaciones de sitios web o repositorios que no sean oficiales, ya que no podrán garantizar que lo que están descargando sea legítimo. Pueden correr el riesgo de que sea algo modificado de forma maliciosa, constituyendo cracks, y estos representan riesgos para la seguridad.

6. “¡Wow! ¿Nuevas fotos de famosas desnudas? ¡Voy a bajarlas!”

La filtración de fotos o videos íntimos de celebridades famosas se vio con frecuencia en los últimos meses, y lo cierto es que para la mayoría de los usuarios constituye una noticia de impacto, que genera curiosidad. A muchos les resulta casi imposible evitar buscar el contenido, aunque solo sea para entender de qué está hablando todo el mundo en las redes sociales.

Los ciberdelincuentes, atentos a esto, se nutren de estas noticias para crear archivos comprimidos que prometen el contenido, en los cuales incluyen algún tipo de malware. Aquí les hemos contado el un caso de una aplicación que simulaba descargar las fotos de Jennifer Lawrence, pero en realidad infectaba al sistema con un backdoor que le permite a un atacante controlar de manera remota el sistema. También es probable que desplieguen estafas pidiendo números de teléfono o dinero para acceder a las fotos en cuestión.

Nuestro consejo: si no quieren quedar afuera de las novedades en la web, busquen noticias en los sitios oficiales de medios de comunicación, y en fuentes confiables. Pero de todas formas, siempre recuerden ser cautelosos antes de hacer clic en enlaces y observar a dónde serán redirigidos.

7. “¿Así que publicaron una foto comprometedora mía? ¡Tengo que chequearla!”

Existe malware que, al infectar a un usuario, toma control de ciertos servicios como redes sociales o plataformas de mensajería instantánea. Y para continuar su propagación, envía mensajes automáticos a los contactos de la víctima sin su consentimiento, con frases que tratarán de interpelar al que lo recibe para que tome alguna acción -generalmente, ingresar a un enlace. De esta forma, sin darse cuenta, se infectará con algo tan simple como acceder a un supuesto contenido enviado por un contacto.

El año pasado, el Laboratorio de Investigación de ESET Latinoamérica descubrió a Rodpicom, el gusano de Skype que en cuestión de días acumuló 700 mil clics. ¿Cómo lo logró? Fácil: un usuario le avisaba a otro mediante el chat que había visto una foto suya muy amable, y le facilitaba el supuesto enlace para verla. Con tan solo hacer clic, el receptor del mensaje quedaba infectado.

Nuestro consejo: lo mejor en estos casos es no darse por aludido, sospechar nuevamente y avisarle a quien “envía” el mensaje que probablemente esté infectado.

Autor Sabrina Pagnotta, ESET

Fuente: http://www.welivesecurity.com/la-es/2014/11/28/7-maximas-del-usuario-irresponsable/

Fecha de consulta: 08 Diciembre 2014