Resumen Trimestral de Amenazas 2016, volumen I: las 10 más resonantes

Terminó el primer trimestre de 2016 y te presentamos un nuevo resumen de amenazas, en el que repasaremos los diez casos más resonantes que pasaron por los Laboratorios de Investigación de ESET en el mundo. Muchas de ellas confirman lo que a principios de año consideramos tendencias en cibercrimen para los próximos meses.

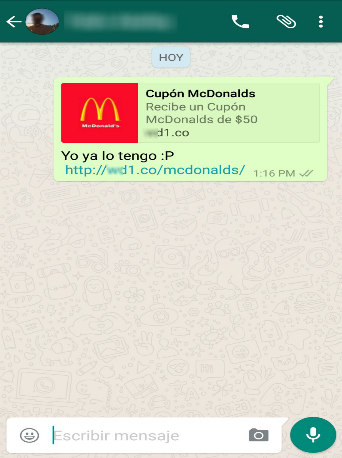

1. La estafa que circulaba por WhatsApp llegó a Facebook

Usando el nombre y la apariencia de las comunicaciones de McDonald’s, este engaño pretende ser una encuesta de la marca de comidas rápidas y forma parte de la campaña que se viene propagando por WhatsApp desde agosto de 2015, utilizando diversas marcas.

La novedad es que, en enero, también se vinculó a Facebook. Si detecta que el usuario no está en el navegador de un smartphone, lo redirige a la red social para hacerlo compartir otro tipo de estafaentre sus contactos.

2. KeRanger, un nuevo ransomware para equipos Mac

Comenzó a propagarse a través de una versión infectada de Transmission, una aplicación de BitTorrent legítima de código abierto para usuarios de Mac OS X. El ransomware KeRanger es detectado por ESET como OSX/Filecoder.KeRanger.A y cifra los archivos de la víctima usando los algoritmos RSA-2048 y AES-256, que son inquebrantables.

Por lo tanto, la forma de evitar daños irreparables es contar con una solución de seguridad y con unbackup actualizado de la información importante.

3. BlackEnergy, ¿el troyano detrás de los cortes de luz en Ucrania?

Dos semanas después de que la mitad de los hogares en la región ucraniana Ivano-Frankivskse quedaran sin electricidad durante unas horas, publicamos un nuevo análisis de BlackEnergy, troyano que venía dando de qué hablar desde 2014.

Los investigadores de ESET descubrieron que los atacantes habían utilizado a esta familia de malware para instalar el componente KillDisk en los equipos víctima, con el objetivo de impedir que arranquen. El análisis demostró que KillDisk es capaz de apagar los sistemas críticos de las compañías eléctricas ucranianas, luego de infiltrarse en los equipos a través de archivos de Microsoft Office que contienen macros maliciosas.

4. USB-Thief, un nuevo troyano que busca evadir la detección

Las características únicas de este troyano USB, detectado por ESET como Win32/PSW.Stealer.NAI, lo diferencian de los demás tipos de malware tradicionales con el mismo fin. Cada instancia de ejecución se basa en propiedades del dispositivo USB específico donde está instalado; además, no deja ninguna evidencia en el sistema infectado.

Por otra parte, emplea un mecanismo especial para protegerse ante la copia o reproducción, lo que lo hace aún más difícil de detectar.

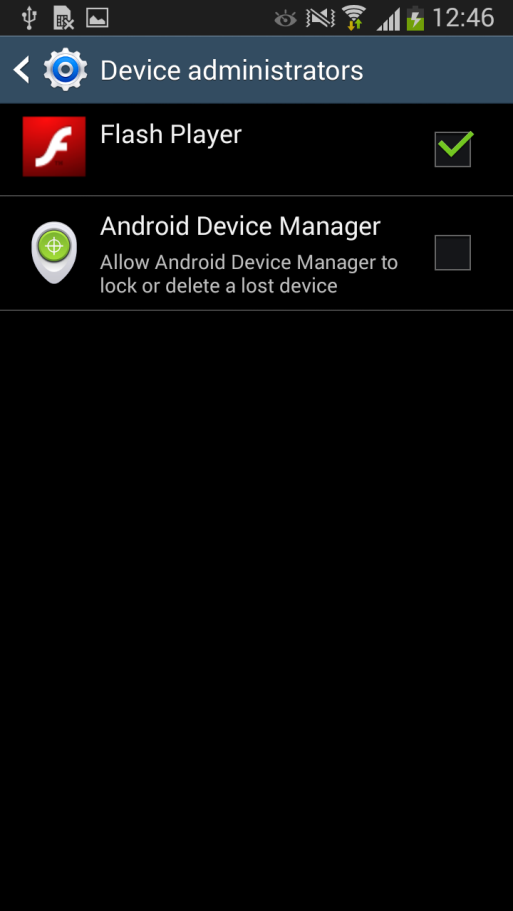

5. Un troyano bancario para Android que pretende ser Flash Player

Está dirigido a usuarios de aplicaciones de banca móvil en Android, que sean clientes de los bancos más importantes de Australia, Nueva Zelanda y Turquía. El troyano bancario, detectado por los productos de seguridad de ESET como Android/Spy.Agent.SI, roba las credenciales de inicio de sesión de 20 aplicaciones.

Se hace pasar por Flash Player y su ícono tiene un aspecto legítimo. Gracias a su capacidad deinterceptar las comunicaciones SMS, también es capaz de eludir la autenticación en dos fases basada en SMS.

6. Remaiten, un bot de Linux que apunta a routers y otros dispositivos IoT

Los investigadores de ESET analizaron activamente a Linux/Remaiten, un malware que ataca a dispositivos integrados como el router. Se trata de un bot de IRC que combina las habilidades deLinux/Tsunami (también conocido como Kaiten) y Linux/Gafgyt, incorporando además algunas mejoras y un par de funcionalidades nuevas.

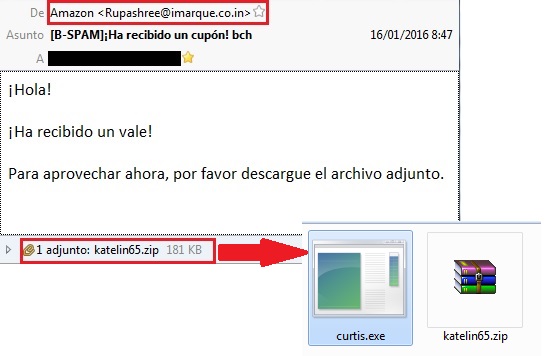

7. El troyano Bayrob, presente en Latinoamérica y Europa

Durante enero, Bayrob fue la amenaza más detectada por ESET en varios países de Latinoamérica: Argentina, Chile, Colombia y Costa Rica. Con mayores tasas de detección, también se hizo presente en Alemania y España desde mediados de diciembre hasta mediados de enero.

Su vector de ataque es un archivo adjunto malicioso en un correo electrónico que pretende ser de Amazon.

8. Una serie de archivos maliciosos en diversos países de Latinoamérica con la misma extensión

El Laboratorio de Investigación de ESET Latinoamérica detectó una serie de archivos maliciosos con características muy similares, que se estuvieron propagando por países de Centroamérica y por México.

Se trata de códigos maliciosos de la familia RAR/Agent, que tienen en común la extensión scr(Windows Screen Saver) y además todas utilizan algún ícono relacionado con Acrobat PDF Reader. Así se veían las nueve muestras más propagadas en países como México, Guatemala y El Salvador:

9. Más troyanos clicker en Google Play

Los investigadores de ESET descubrieron más de 340 troyanos clicker de sitios pornográficos en Google Play, detectados como Android/Clicker. Las aplicaciones maliciosas se actualizan constantemente con nuevas variantes, para evitar ser detectadas por los filtros de la tienda móvil de Google.

Esta fue la campaña de malware más grande de la historia dirigida a la tienda oficial para Android. En promedio, los controles de seguridad de Google pasaron por alto diez nuevos troyanos clicker por semana en el transcurso de esta campaña; cada uno se descargó aproximadamente 3.600 veces.

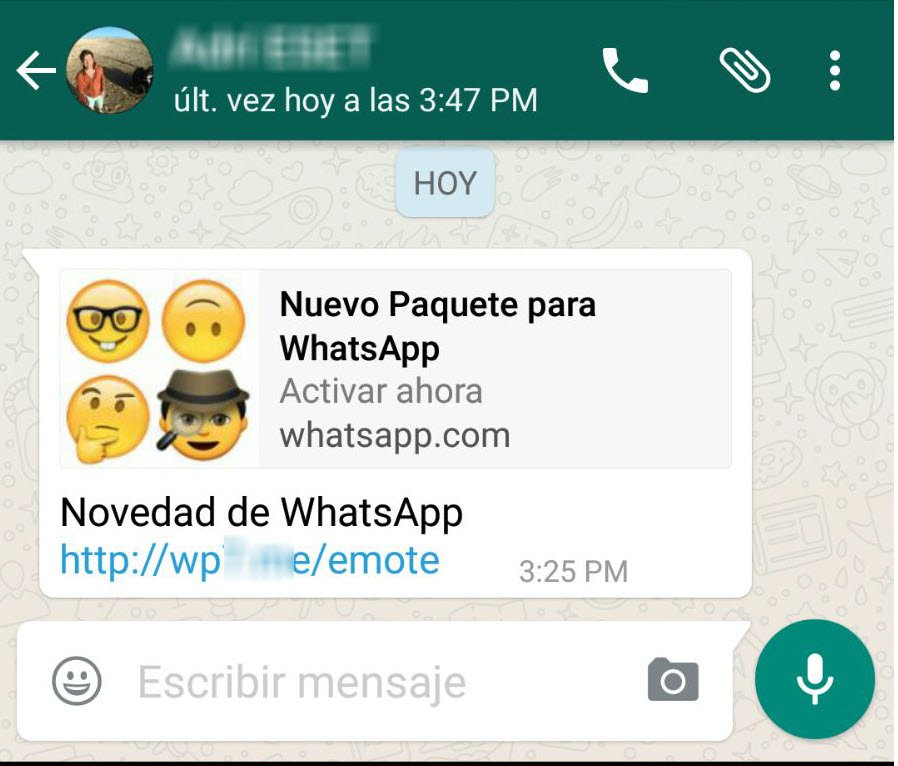

10. La estafa de los “nuevos emojis” en WhatsApp

Descubrimos una nueva oleada de estafas mediante mensajes de WhatsApp que prometían un paquete de nuevos emojis. Conscientes de que con la nueva actualización de la plataforma efectivamente se incluían más figuras, los cibercriminales se anticiparon para pescar víctimas propagando un enlace que decía llevar a su descarga.

En verdad, en la mayoría de los casos el usuario termina suscrito a servicios de SMS Premium.

“Con el paso del tiempo, notamos un crecimiento en el nivel de profesionalismo que están aplicando los ciberdelincuentes al generar estas campañas, que van incorporando nuevos mecanismos para generar mayores ganancias y una mayor viralización o propagación en redes sociales”, afirmó Lucas Paus, investigador de ESET.

¿Recuerdas algún otro caso resonante en los últimos tres meses?

Créditos imagen: ©Dafne Cholet/Flickr

Fuente: http://www.welivesecurity.com/

Fecha de consulta: 05 Abril 2016