Un ciberdelincuente solo necesita unos segundos para ‘hackear’ tu móvil Android

La palabra que metió el miedo en el cuerpo a todos los usuarios del sistema operativo de Google el verano pasado vuelve a pronunciarse con fuerza. Stagefright regresa, tanto o más peligroso en su nueva encarnación, que ha sido bautizada por sus descubridores como Metaphor.

La nueva técnica para aprovechar la tristemente célebre serie de vulnerabilidades que sufre Stagefright (en realidad el nombre de una librería multimedia de Android, aunque el término se haya popularizado por culpa de sus agujeros) afecta potencialmente a cientos de miles de dispositivos, en concreto los que emplean las versiones 5.0 – 5.1 (unos 235 millones, el 23,5 % del total) o alguna entre la 2.2 y la 4.0 (terminales antiguos que ya eran inseguros por su exposición a otras amenazas).

Sorprende la aparición del nuevo ‘exploit’ porque las correcciones y medidas de seguridad implementadas por Google tras el hallazgo de los fallos en su librería, supuestamente, habían hecho de Stagefright un conjunto de vulnerabilidades difíciles de aprovechar para un ataque real.

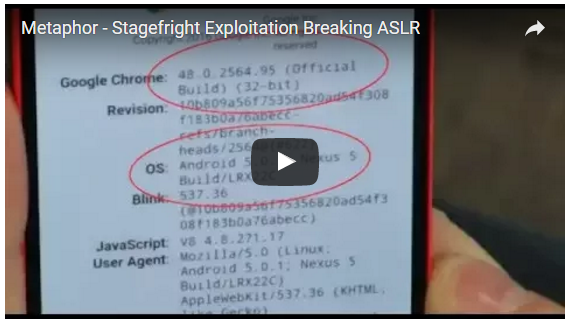

En concreto, Metaphor es capaz de esquivar el ASLR, un mecanismo de protección adicional que se añadió a las versiones más modernas de Android, aquellas que llegaron a beneficiarse de los parches y actualizaciones. De ahí que con el nuevo método de ataque, como sus propios creadores han demostrado, se puedan controlar dispositivos tan modernos y dispares como un Nexus 5, un Samsung Galaxy S5, un LG G3 o un HTC One.

Prácticamente no hace falta intervención del usuario del ‘smartphone’. El atacante solo debe conseguir que acceda a una determinada página web (de aspecto inofensivo), por ejemplo a través de un enlace recibido por correo electrónico. En la prueba de concepto, un email que promete fotos de gatitos conduce a la víctima a una página que, efectivamente, contiene ese material. El destinatario no tiene forma de saber que está siendo atacado.

En cuestión de 10 o 15 segundos, el ciberdelincuente se puede hacer con el control del terminal de su víctima. Todo gracias a un archivo de vídeo malicioso, que se ejecuta en la inocente web de gatitos sin que el visitante se percate, diseñado para aprovechar una de las vulnerabilidades de Stagefright.

La estrategia de Metaphor no es totalmente novedosa. En buena medida se basa en los ataques que se publicaron el pasado año, cuando los agujeros fueron descubiertos. Sin embargo, su peligrosidad reside en la capacidad de sortear ASLR, la barrera que Google levantó en todas las versiones de Android a partir de la 4.1 (aunque no todos los fabricantes han distribuido el parche entre sus usuarios).

Por esta y otras razones, la nueva amenaza no solo compromete a los dispositivos más antiguos, sino también a los modernos. Ni siquiera están a salvo los que tienen Lollipop 5.1, que aproximadamente representan el 19 % de todos los ‘smartphones’ con Android.

En todo caso, la mejor forma de protegerse de este y otros riesgos vinculados con Stagefright es mantener el sistema operativo tan actualizado como sea posible y con un buen antivirus instalado. Si tu teléfono se ha quedado fuera de los planes de actualización del fabricante, extrema las precauciones: no deberías navegar por páginas salvo que sean de total confianza. Ni siquiera las que prometen adorables fotos de gatitos.

Fuente: http://www.pandasecurity.com/

Fecha de consulta: 28 Marzo 2016