Explotación de vulnerabilidades en 2015 y un repaso a nuevas propiedades de seguridad

En el día de hoy nos complace anunciar la publicación de nuestro informe anual titulado“Explotación de vulnerabilidades en Windows durante 2015″.

Los lectores que vienen siguiendo nuestros informes anteriores, “Explotación de vulnerabilidades de Windows en 2013″ y “Explotación de vulnerabilidades de Windows en 2014″, notarán que en cada versión tratamos de resaltar las nuevas características de seguridad incorpadas en Windows, los navegadores web y EMET. Además de estos datos, los dos informes anteriores contienen información acerca de las vulnerabilidades corregidas para varios componentes importantes de Windows, .NET Framework y Microsoft Office. El último informe no es una excepción.

El principal objetivo al escribir estos informes es concientizar a nuestros clientes, así como a otros usuarios, sobre la importancia de instalar actualizaciones para corregir diversas vulnerabilidades nuevas (0-day). También ofrecemos información sobre los exploits activos (in-the-wild) que aprovechan dichas vulnerabilidades, detectados por ESET. Los atacantes los utilizan para llevar a cabo ataques de infección por páginas web de gran magnitud.

Los dos informes anteriores que mencionamos arriba, así como otro trabajo de investigación titulado Protección ante exploits para Microsoft Windows, ofrecen una visión general de los diversos aspectos defensivos y ofensivos de las tecnologías utilizadas en Microsoft Windows, Internet Explorer, Google Chrome y EMET. Esta información es útil para los usuarios finales, ya que les permite entender, desde un punto de vista técnico, cómo hacen los atacantes para lograr sus objetivos y cuáles son los métodos incorporados en Windows para ayudar a los usuarios a mantenerse a salvo de este tipo de ataques.

A continuación listamos parte del contenido:

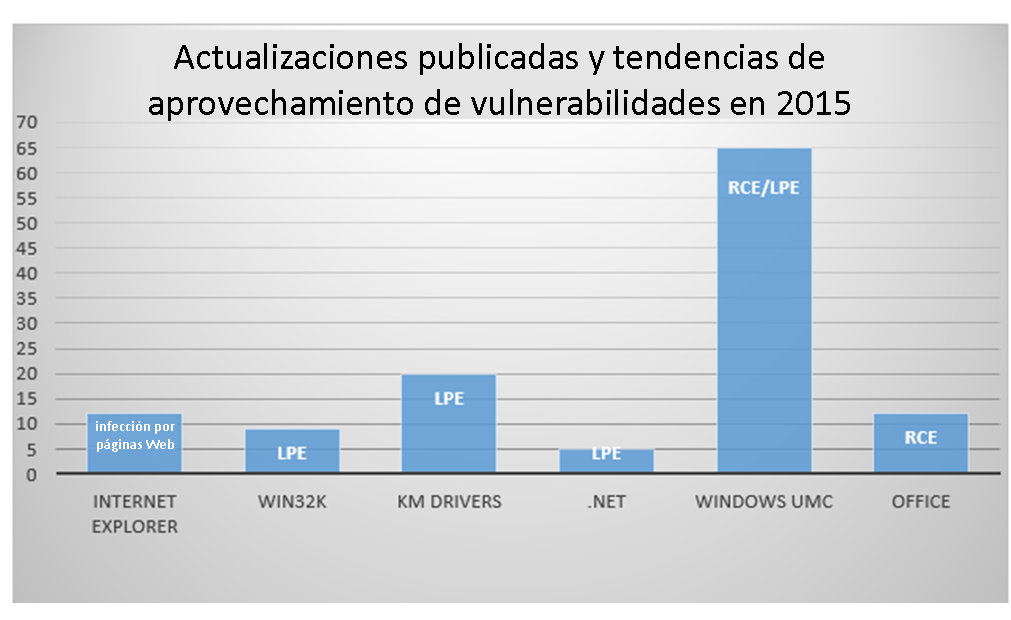

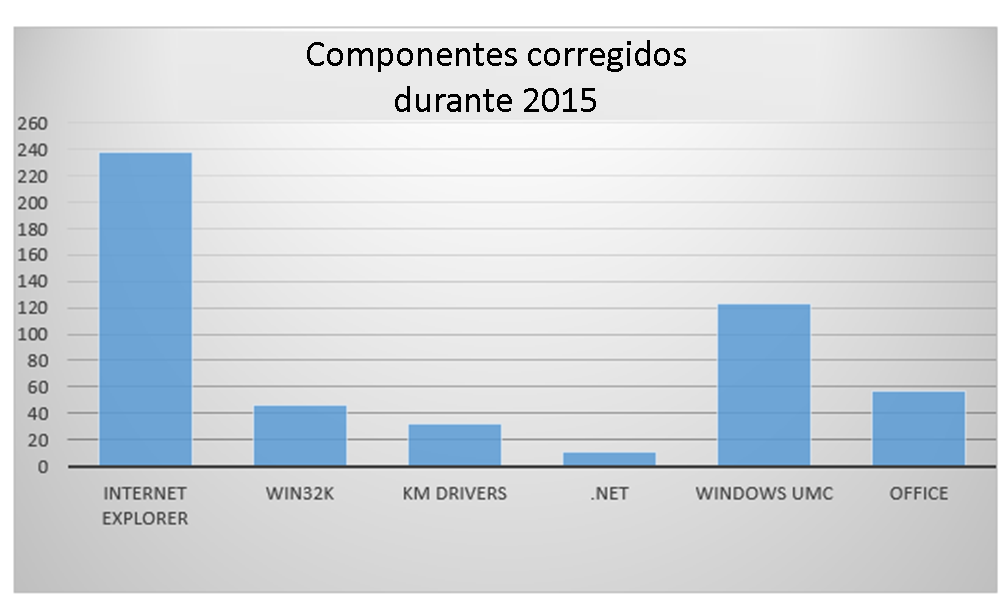

- Estadísticas sobre las vulnerabilidades que fueron corregidas en Microsoft Windows, .NET Framework y Office, con información sobre los vectores de ataque más comunes

- Descripción de ataques mediante la infección por páginas web (drive-by download) y elevación de privilegios para usuarios locales (Local Privilege Escalation o LPE).

- Información sobre la detección por los productos de seguridad de ESET de vulnerabilidades 0-day aprovechadas por atacantes al incorporar la infección por páginas web y la elevación de privilegios para usuarios locales en su malware o en otros vectores de ataque

- Información detallada sobre las funcionalidades de seguridad en Internet Explorer y cómo debe utilizarlas el usuario para protegerse

- Explicación de los peligrosos ataques que usan un objeto previamente liberado (use-after-free oUAF)

- Información detallada sobre cómo mitigar los ataques de infección por páginas web con EMET

- Información sobre el modo sandbox de Google Chrome

El nuevo informe incluye la siguiente información:

- Exploits de Hacking Team

- Nuevas funcionalidades de seguridad en Google Chrome

- Nuevas funcionalidades de seguridad en la herramienta EMET de Microsoft y en el navegador web Edge

Para no repetir la información ya proporcionada en informes anteriores, en la nueva versión nos concentramos en las diversas mejoras de seguridad de los productos mencionados. La sección sobre Hacking Team resume los exploits utilizados por este grupo cibernético, así como de su backdoor DaVinci (Morcut), detectados por nuestro producto antivirus. Fueron desarrollados para casi todas las plataformas existentes, incluyendo Windows, Android, Linux, OS X e iOS.

Fuente: http://www.welivesecurity.com/la-es/2016/

Fecha de consulta: 27 Enero 2016