El poder de la información pública en dominios de Internet

Los dominios de Internet identifican a una red de equipos a través de los servidores DNS (Domain Name Server), que se encargan de resolver un nombre de dominio a una determinada dirección IP -por ejemplo, www.midominio.com a la IP xxx.xxx.xxx.xxx.

Esto hace que acceder a un sitio web sea mucho más amigable al usuario, ya que sería difícil recordar direcciones IP, mientras que recordar nombres y URLs y asociarlos a una entidad o persona resulta más sencillo. En esta entrada veremos qué tipo de información brindan los dominios y cómo podría ser utilizada por un atacante y/o por un investigador.

¿Qué información se puede obtener explorando dominios?

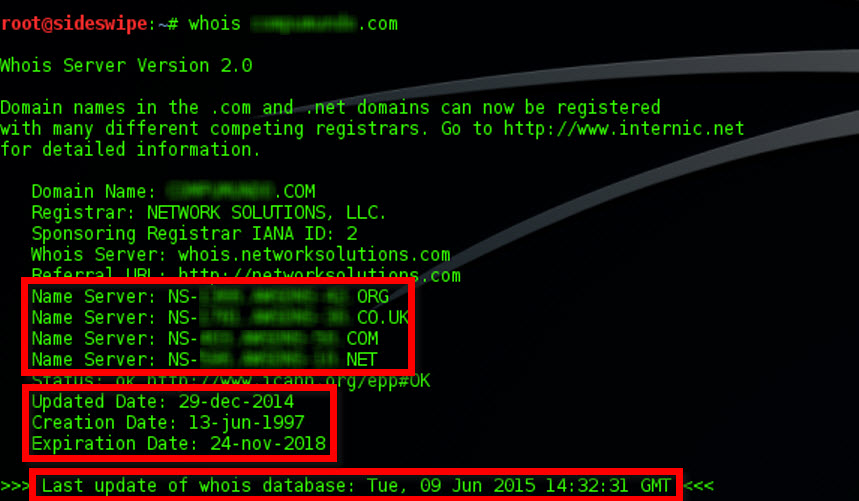

En ocasiones, los dominios de Internet brindan mucha información (muchas veces, más de la cuenta) que a su vez es de gran valor para los cibercriminales. Veamos un ejemplo utilizando el comando whois desde un sistema operativo Linux:

Entre la información que arroja esta herramienta, está el detalle de los servidores DNS que se encargan de resolver las consultas (marcados con el recuadro color rojo superior); seguido de esto, muestra datos como la fecha de expiración y últimas actualizaciones, que vemos en los dos recuadros inferiores.

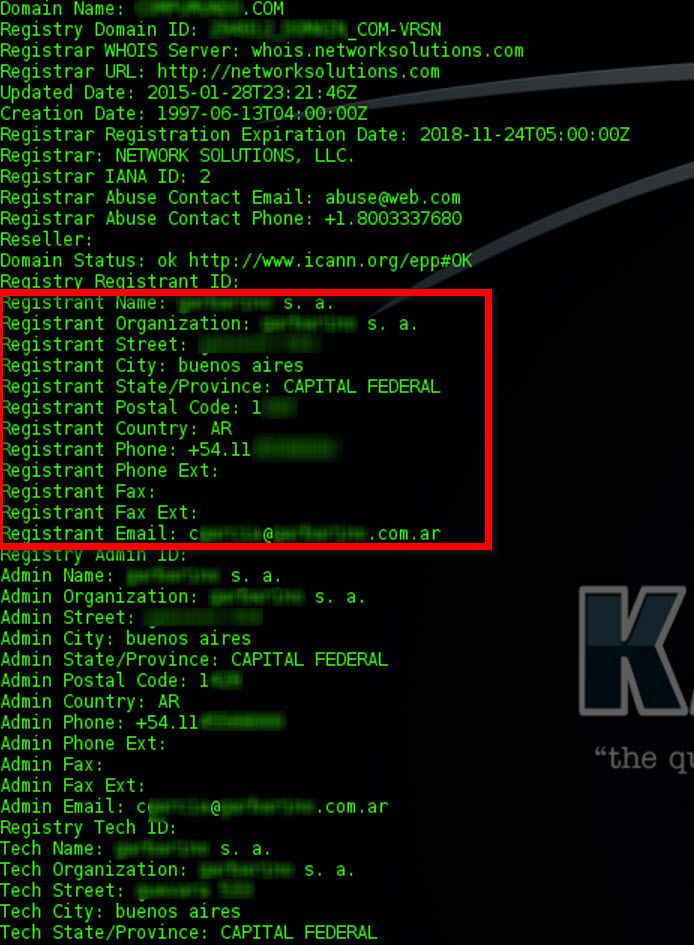

Siguiendo con el análisis en esta primera consulta, podemos encontrar inclusive datos de contacto, administración, números telefónicos o ubicación, entre otros datos, tal como muestra la siguiente captura:

Como puede observarse, realmente se puede encontrar información muy valiosa, a través de la cual podría por ejemplo iniciarse un ciberataque dirigido por cualquiera de estos medios de comunicación, utilizando Ingeniería Social.

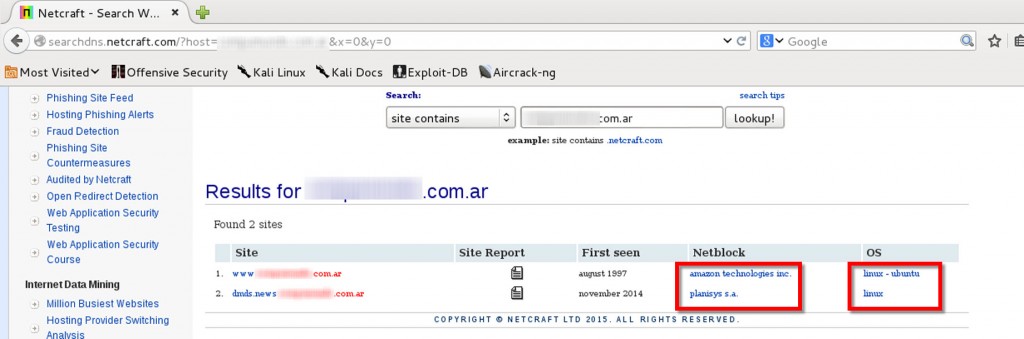

Sin embargo, también puede hacerse uso de algunos sitios en línea para consultar este tipo de información. En este caso usaremos Netcraft, sitio que cuenta con un buscador de dominios similar a whois; basta realizar la consulta sobre el que desee conocerse para que comience a arrojar los primeros resultados.

En primera instancia, mostrará entonces los dominios encontrados, tal como veremos a continuación:

Entre la información mostrada en el recuadro de la columna derecha, puede verse el sistema operativo corriendo, el cual podría ahorrar la etapa de reconocimiento de esta información con algún tipo de escáner como por ejemplo Nmap.

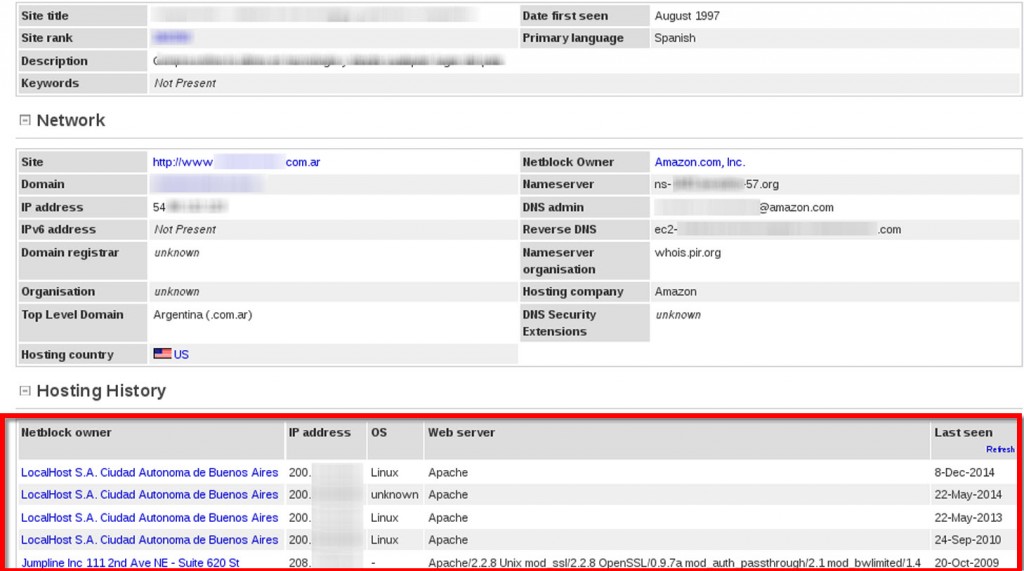

En tanto, en el recuadro situado a su izquierda se brinda información sobre dónde se encuentra alojado el servicio. Como podemos ver aquí, ya hay mucha información disponible que podría ser utilizada para un algún tipo de ciber ataque. Dentro de esta página también se cuenta con la posibilidad de acceder a un reporte donde brinda aún más datos. Veámoslo en la siguiente captura de pantalla:

En la parte superior del reporte puede encontrarse información que tal vez ya fuimos viendo con las herramientas utilizadas previamente, pero si revisamos el recuadro inferior, encontraremos lasúltimas modificaciones realizadas en los servidores, incluyendo la fecha.

Entonces, empecemos a enumerar la cantidad de información que hasta aquí un cibercriminal podría haber recolectado:

- Dirección física

- Número telefónico del registrante

- Correo electrónico del registrante

- País al que pertenece el dominio

- Servidores DNS

- Fecha de expiración de dicho dominio

- Empresa donde se encuentra albergado el servicio

- Sistemas operativos

- Actualizaciones aplicadas incluyendo sus fechas

¿Cómo podría aprovechar estos datos un cibercriminal?

Si analizamos los puntos anteriormente mencionados, vemos que realmente hay mucha información pública que podría ser explotada por un cibercriminal. Con este tipo de datos, el atacante puede elaborar un ataque dirigido de Ingeniería Social, como también comenzar a buscar exploits públicos para aprovechar algún tipo de vulnerabilidad, en caso de que el sistema no cuente con las últimas actualizaciones instaladas –si así lo indican sus registros.

Algunos de los ataques que podría realizar el atacante son:

- Explotación de vulnerabilidades mediante correos electrónicos que contengan links maliciosos

- Podría enviar malware especialmente dirigido al registrante del dominio, si tenemos en cuenta las tendencias como Ransomware

- El envío de correos propagando campañas de phishing

- Esta información podría ser utilizada para buscar el perfil de la posible víctima en redes sociales, establecer amistad con algún perfil falso para robo de información, infectar o lo que el atacante requiera

Los puntos anteriormente mencionados son solo algunos ejemplos de cómo podría utilizar esta información un atacante. A través de estos ataques se podría comprometer información sensible, credenciales, archivos, equipos e incluso redes enteras.

Como en este caso utilizamos un dominio perteneciente a la región de Argentina, otra de las alternativas a consultar información es la entidad registrante de dicho país, en este caso NIC. Consultando este dominio llegamos también a información como es el CUIT (Clave Única de Identificación Tributaria, que en otros países de Latinoamérica sería el equivalente al RUC o Registro Único del Contribuyente).

Veamos el siguiente ejemplo gráfico:

Como podemos ver, además de cierta información repetida, comenzamos a distinguir algunos detalles que tal vez sean utilizables con fines maliciosos.

¿Y un investigador de seguridad?

Si bien el hecho de que todo esto sea público puede parecer negativo, ya que podría ser utilizado por un ciberdelincuente, es importante remarcar que también podría ser utilizado de forma proactiva por investigadores mientras analizan muestras de malware.

En el supuesto caso de que algún código malicioso realice una conexión a un determinado dominio perteneciente a una entidad o persona real, el cual fuera evidente que fue vulnerado y utilizado para propagar malware. A través de esta información pública se podría reportar que estos dominios están siendo utilizados en actividades maliciosas y tomar las acciones adecuadas al caso.

Desde el Laboratorio de Investigación y Educación de ESET Latinoamérica recomendamos revisar periódicamente de forma proactiva el tipo de información expuesta en Internet. Ya sea utilizando herramientas, sitios web o simples buscadores, se podrá saber qué nivel de exposición tiene un determinado dominio en Internet y cómo lo ve el mundo realmente, de esta forma como investigador de seguridad se podrá prevenir la fuga de información evitando cierto nivel de exposición.

Recuerden que la proactividad y prevención son una de las mejores armas contra el cibercrimen.

Créditos imagen: ©justgrimes/Flickr – Autor Ignacio Pérez, ESET

Fuente: http://www.welivesecurity.com/la-es/2015/

Fecha de consulta: 10 Junio 2015