Diablo6, nuevo versión del ransomware Locky

A través de una gran campaña de spam, Locky Ransomware está de vuelta. Actualmente ya está siendo distribuida en todo el mundo. Locky fue en su momento considerado el ransomware más grande distribuido, pero con el tiempo se volvió mucho más común ver otros como Cerber, Spora e incluso Globelmposter. Es cierto que todavía es pronto para saber si esto es solamente una breve oleada o es un intento de estar en primera plana de nuevo.

Locky ransomware

Esta nueva variante ha sido denominada Locky Diablo6 y se distribuye a través de una fuerte campaña de spam por correo electrónico. Ha sido descubierto por el investigador de seguridad Racco42. En esta nueva variante de Locky anexa la extensión .diablo6.

El método para infectar equipos es, como hemos indicado, mediante correos electrónicos con un archivo adjunto. Este archivo contiene el malware que es capaz de encriptar nuestro sistema con la denominación .diablo6.

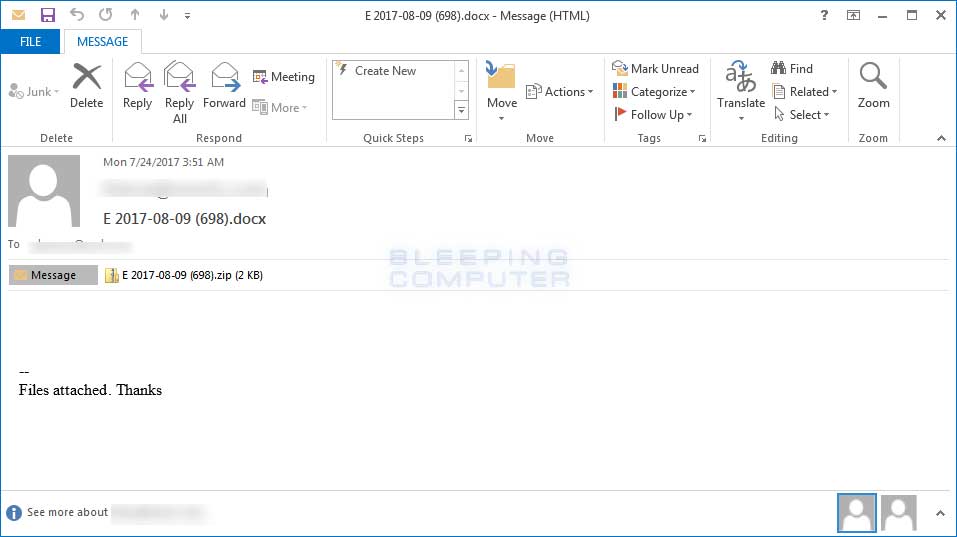

Estos correos contienen líneas similares a: E (fecha) (número random).docx. Por ejemplo podría ser: E 2017-08-10(649).docx. En el cuerpo del mensaje simplemente indica «Archivos adjuntos. Gracias».

Estos correos electrónicos tienen un archivo ZIP adjunto que utilizan el mismo nombre que la línea de asunto, que contiene una secuencia de comandos de descarga de VBS. Este script contendrá una o más URL que utilizará el script para descargar el ejecutable de ransomware de Locky a la carpeta Temp y luego ejecutarlo.

Cifra los archivos

Una vez que el archivo se descarga y ejecuta, la forma de actuar es cifrando los archivos de nuestro equipo. Esta variante de Locky modifica el nombre del archivo y le añade .diablo6, como hemos indicado, y al hacerlo utiliza el formato [first_8_hexadecimal_chars_of_id] – [next_4_hexadecimal_chars_of_id] – [next_4_hexadecimal_chars_of_id] – [4_hexadecimal_chars] – [12_hexadecimal_chars] .zepto.

Esto quiere decir que por ejemplo un archivo denominado «viaje.jpg» pasaría a llamarse, una vez cifrado, algo así como E87091F1-D24A-922B-00F6B112-72BB7EA6EADF.diablo6.

Cuando Locky haya terminado de cifrar el ordenador, eliminará el ejecutable descargado y luego mostrará una nota de rescate que proporcione información sobre cómo pagar. Los nombres de estas notas de rescate han cambiado para esta versión a diablo6- [random] .htm.

También hace entradas en el registro de Windows para lograr un mayor nivel de persistencia. Las entradas del registro de ese calibre se diseñan típicamente para iniciar el virus automáticamente con cada lanzamiento del sistema operativo Windows o incluso reprimir y manipular los procesos.

Rescate

El rescate que actualmente pide Locky es de 1.600 dólares estadounidenses.

Por desgracia, en este momento todavía no es posible descifrar archivos .diablo6 cifrados por el ransomware Locky de forma gratuita. La única manera de recuperar los archivos cifrados es a través de una copia de seguridad. Esto es algo que resulta importante para evitar problemas de este tipo en un futuro.

Mantener nuestro equipo actualizado y con los últimos parches de seguridad es la mejor solución para enfrentarnos a problemas de este tipo. En los últimos tiempos han surgido diferentes tipos de ransomware, como hemos visto.

Fuente: http://blog.segu-info.com.ar/

Fecha de consulta: 06 septiembre 2017