Sitio HTTPS utilizado para #Phishing de Mastercard

Este es el caso de un correo falso de Mastercard con el asunto «Comunicado Importante» que comenzó propagarse durante esta semana y tenía un enlace a un sitio HTTPS:

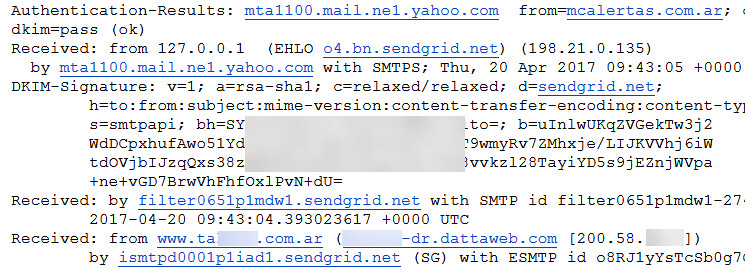

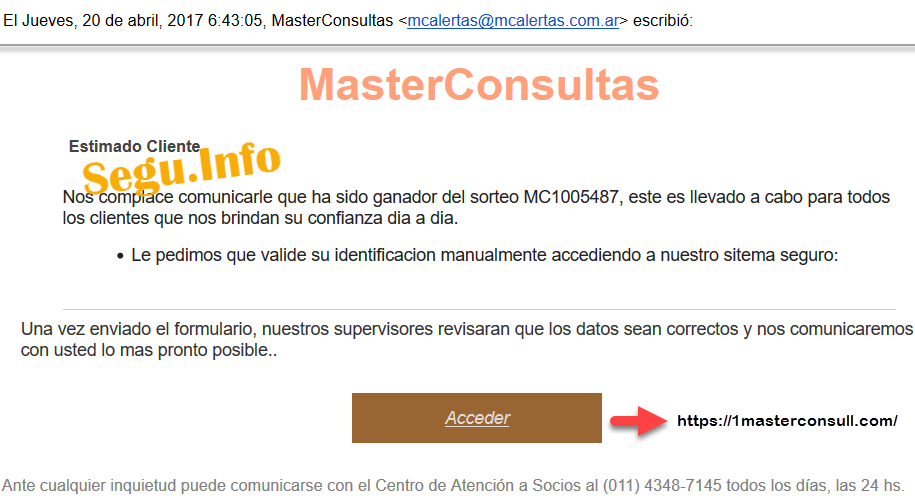

Como puede verse en la imagen, el correo dice provenir de MasterConsultas [mcalertas mcalertas.com.ar], lo cual por supuesto es falso y se trata de un spoofing (falsificación) de correo electrónico. En este correo se hace referencia a un supuesto premio que funciona como anzuelo para que usuarios desprevenidos (o demasiado ilusionados) hagan clic. El correo es el siguiente (errores ortográficos incluidos):

Nos complace comunicarle que ha sido ganador del sorteo MC1005487, este es llevado a cabo para todos los clientes que nos brindan su confianza dia a dia.

Le pedimos que valide su identificacion manualmente accediendo a nuestro sitema seguro:

enlace HTTPS

Como si fuera poco, el correo masivo (spamming) fue realizado desde el SMTP de la plataforma SendGrid provista por la empresa Dattaweb/Hostmar desde un servidor configurado incorrectamente: tak[ELIMINADO].com.ar (bar[ELIMINADO]-dr.dattaweb.com [200.58.99.XXX].

En la cabecera del correo también puede verse claramente la falsificación a nombre de mcalertas.com.ar.

¿Por qué un sitio HTTPS también puede ser inseguro?

Que un sitio sea HTTPS simplemente «garantiza» que la comunicación entre el cliente y el servidor viaja cifrada pero nada dice sobre la autenticidad del sitio. En resumidas cuentas, que un sitio sea https://banco-seguro.com no significa que la entidad «banco-seguro» siquiera exista o que sea una organización de confianza. Puede ser el sitio de un delincuente y nosotros iríamos a depositar nuestro dinero en él simplemente porque su nombre «sugiere» que es seguro.

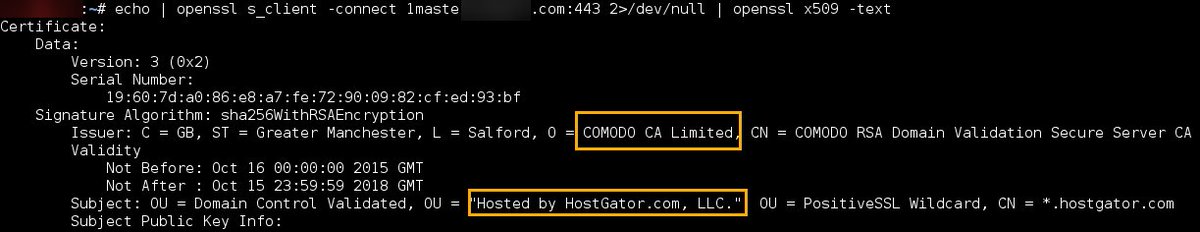

Justamente este es el caso del correo recibido. El pasado 19 de abril, un delincuente registro el dominio 1masterconsull.com (ya dado de baja) en en proveedor Hostgator y luego procedió a obtener un certificado digital con la entidad registrante Comodo CA.

Supuestamente las CAs deberían encargarse de verificar que el dominio «1masterconsull» sea real y que no pertenezca a una entidad fraudulenta. Obviamente no hacen su trabajo como corresponde y por eso la infraestructura de entidades certificantes cada día está mas devaluada, facilitando este tipo de fraudes.

Resumiendo, el delincuente con dos simples pasos pudo montar (seguramente gratis) un sitio web falso de Mastercard y enviar decenas de miles de correos a potenciales víctimas.

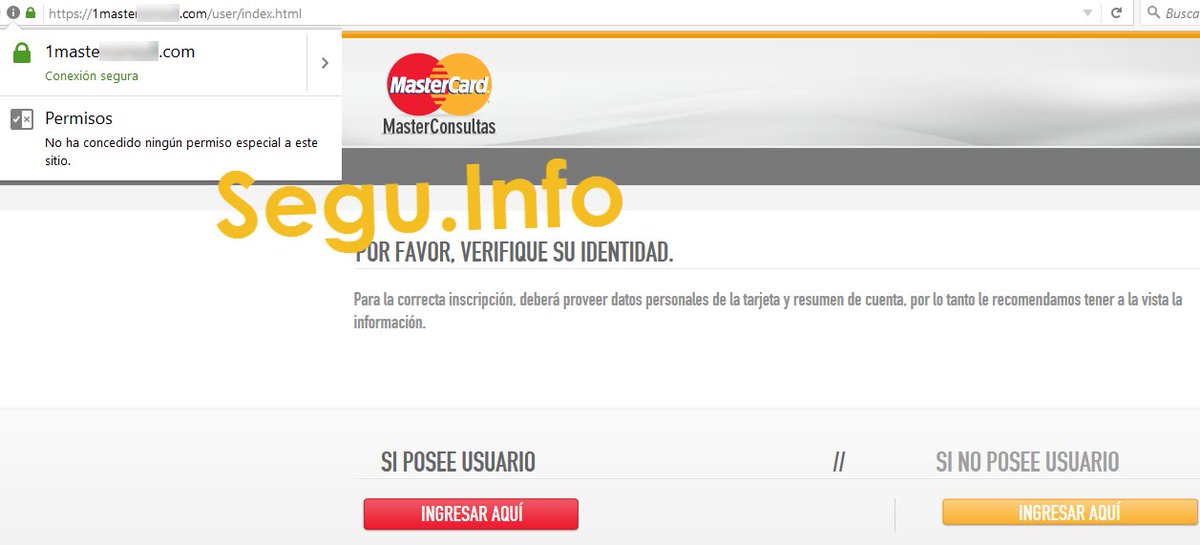

Cuando el desprevenido usuario recibe el correo y verifica que el dominio comienza con HTTPS (vuelvo a repetir que eso no significa nada), realmente comienza a creer que ganó un premio (nada es gratis en Internet) y hace clic en el enlace.

En ese momento ingresa al sitio falso y completa sus datos personales y/o financieros, los cuales finalmente son enviados al delincuente. Este utilizará los datos robados para realizar una suplantación de identidad de la víctima y utilizará la tarjeta de crédito para realizar compras en tiendas en línea y en el exterior.

Cabe remarcar que este sitio estuvo activo 10 días sin que los navegadores, los antispam, las tarjetas de crédito, la empresa de hosting (Hostgator) ni la entidad certificante (Comodo) lo detecten.

Aclaraciones adicionales (y necesarias)

Es necesario hacer algunas aclaraciones respecto al funcionamiento de la validación de los dominios y como las CAs realizan dicha validación:

- Todos los certificados sirven para validar un dominio determinado. Los gratuitos o más baratos como los tipo Domain Validation – DV y rápidos de obtener solo sirven exclusivamente para eso (además del cifrado ya mencionado).

- La CA emisora de certificado nunca garantiza que no haya un motivo fraudulento detrás del dominio. Sólo podría (potencialmente) agregar alguna confiabilidad dependiendo el tipo de certificado: DV, Organization Validation – OV y Extended Validation – EV.

- En el caso de DV solo se válida que el dominio exista y que el dueño tenga algún tipo de control sobre el mismo, ya sea a través de un correo electrónico válido, que haya un archivo en el directorio raíz del sitio web o a través de un registro DNS.

Domain Validated (DV) SSL Certificates deliver the easiest & quickest solution to secure a domain since only the domain name is verified during the validation process. Anyone who can demonstrate control of a registered domain can get this SSL security within minutes of ordering. DV certificates are suitable for small or start-up businesses.

O sea que detrás de un certificado TLS/SSL puede que haya más o menos seguridad respecto de la identidad que el certificado proporciona; pero finalmente queda en el navegador, en el usuario y en su poco o mucho conocimiento y experiencia poder discernir donde ingresó y qué tan seguro es el sitio.

El navegador puede informar, pero solo si el usuario hace clic en el «famoso candadito». Ojo, no basta con ver el candadito, hay que hacer clic sobre el mismo y luego ser capaz de entender la diferencia entre DV, OV y EV. O sea, si el usuario ni siquiera mirá la URL y el dominio, ¿podemos pedirle que distinga entre distintos tipos de certificados?

Por eso el Phishing funciona, porque las técnicas de detección son anticuadas, el modelo de las CA está caduco, las empresas registrantes no hacen su trabajo y nuestras técnicas de concientización del usuario atrasan 10 años. Mientras tanto los phishers pueden seguir la fiesta usando certificados DV y alojando sitios falsos en ISP y CAs que son lentos en responder denuncias.

Nota final: el delincuente probablemente registro otros sitios similares y ahora que sabe que la técnica del HTTPS funciona, pronto los comenzará a utilizar en otras campañas de phishing.

Fuente: http://blog.segu-info.com.ar/

Fecha de consulta: 13 junio 2017