Nueva estafa gana víctimas mediante fragmentos destacados de Google

El black hat SEO está a la orden del día. Ahora, una nueva estafa utiliza sitios promocionados como fragmentos destacados en Google para direccionar a usuarios a una campaña de Ingeniería Social que promete beneficios por completar una encuesta (modalidad que ya hemos visto en otras campañas multiplataforma propagadas por WhatsApp), con el objetivo de robar datos crediticios de sus víctimas.

A continuación, te contamos todo lo que debes conocer para mantenerte protegido y no caer en la trampa.

¿Qué son los fragmentos destacados de Google?

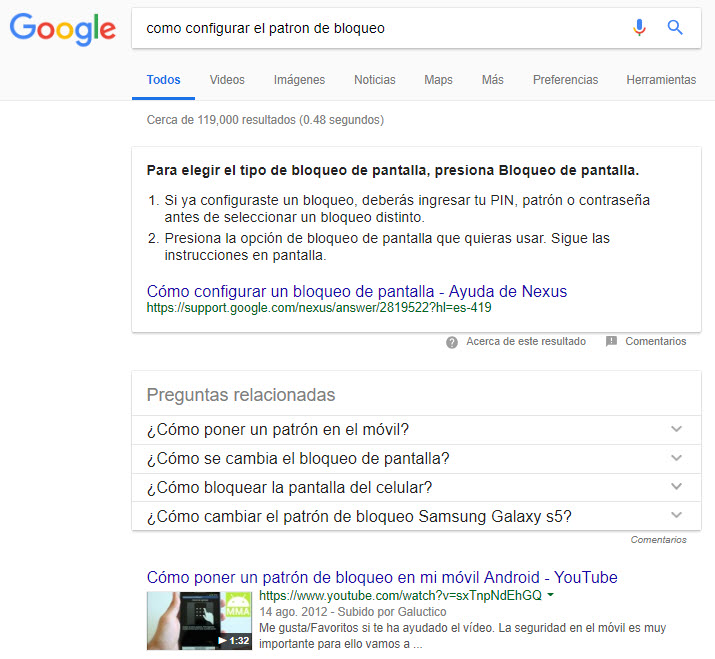

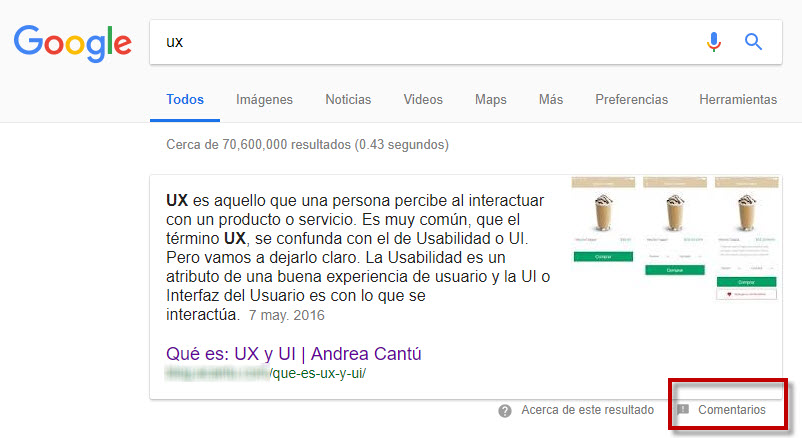

Cuando un usuario formula una pregunta como búsqueda en Google, la respuesta suele mostrarse en un bloque destacado como primer resultado, de forma que el usuario puede leer la respuesta a su pregunta sin necesidad de ingresar al sitio. Esto es un fragmento destacado o también conocido por su término en inglés “featured snippets”. Estos fragmentos son seleccionados de forma automática, mediante un algoritmo que determina si es probable que la respuesta a la pregunta del usuario se encuentre en un determinado sitio web.

Aunque un usuario no pueda marcar explícitamente su página como un fragmento destacado, existen formas que permiten aumentar las probabilidades de que un sitio web sea seleccionado como tal. Estas técnicas son las mismas que se utilizan para el posicionamiento de sitios en motores de búsqueda (SEO, del inglés “Search Engine Optimization”).

Por ejemplo, una de esas técnicas es la de utilizar dominios caducados que mantienen su antigua autoridad (es decir, que han sido frecuentemente referenciados por sitios importantes, como empresas de medios, entidades de gobierno, instituciones educativas, etcétera) formando una red privada de blogs (PBN, del inglés “Private Blog Network”). Aunque Google ha dedicado muchos recursos a desbaratar este tipo de redes, aún muchas de ellas persisten.

Las PBN son solo una forma de manipular resultados de búsqueda. Existen muchas otras técnicas de SEO que ameritarían un artículo por sí mismas. Lo que debemos saber es que, como casi siempre en el mundo de la informática, estas herramientas pueden ser utilizadas también por cibercriminales que intentan posicionar sus sitios de estafas dentro de los primeros resultados de motores de búsqueda, o que pueden intentar comprometer sitios que ya se encuentran bien posicionados con scripts maliciosos para obtener rápidamente una gran cantidad de potenciales víctimas.

¿De qué trata esta nueva estafa?

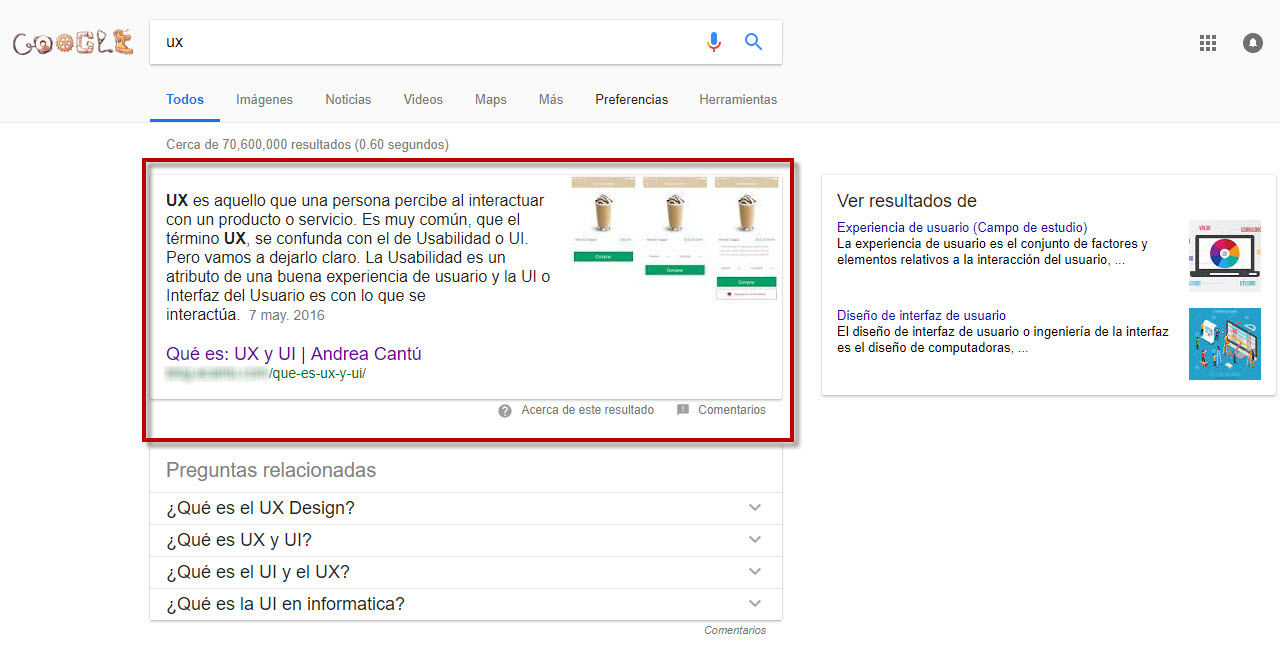

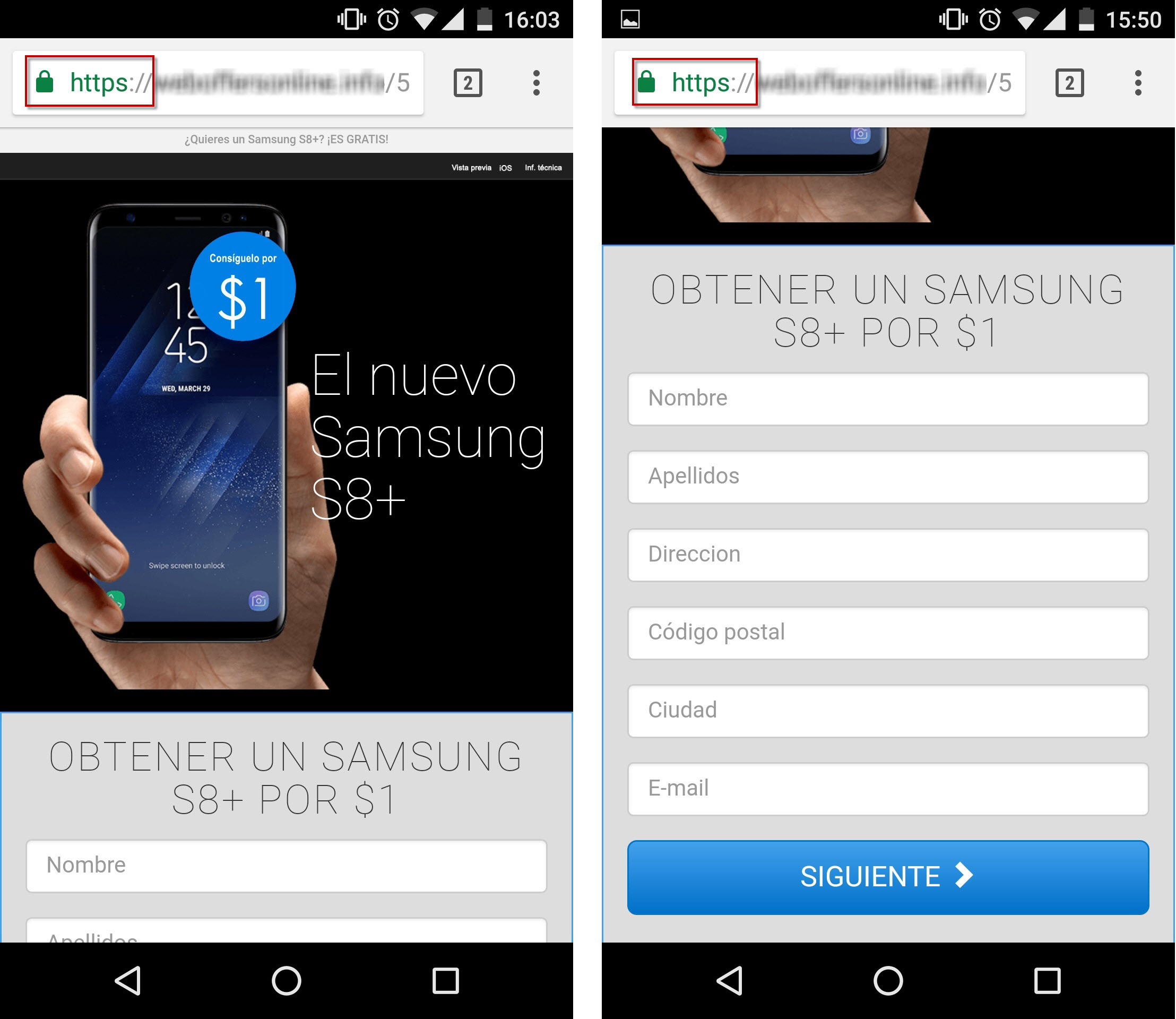

Pudimos notar que al buscar el término “ux” en Google, un fragmento destacado redireccionaba a los usuarios a sitios maliciosos donde se incitaba al usuario a completar una encuesta para poder obtener un beneficio; en este caso: un teléfono Samsung S8 Plus por un dólar.

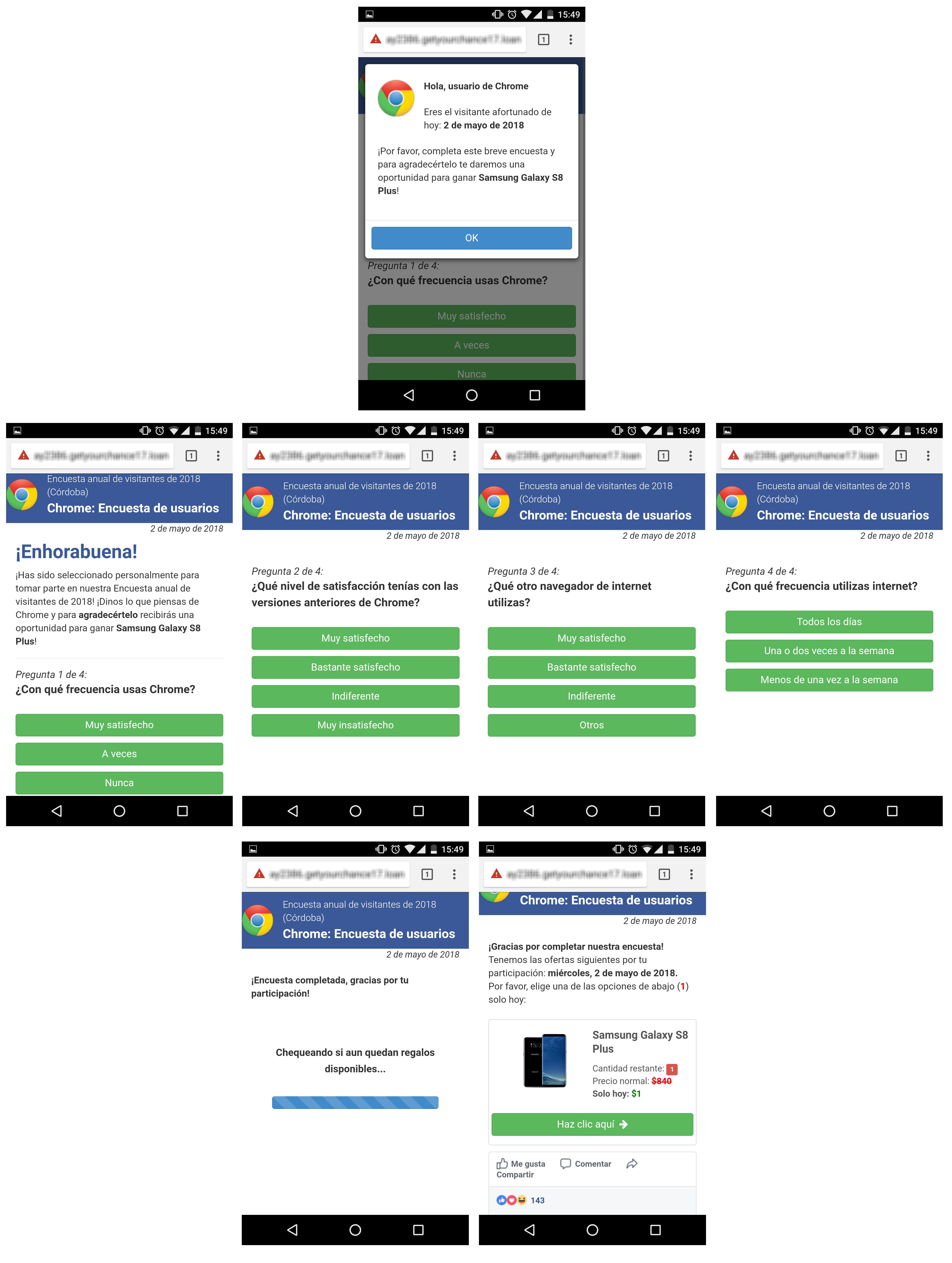

Diferentes formatos de encuestas eran desplegados a los usuarios. La campaña mostraba las mismas páginas tanto para computadores como teléfonos y tabletas inteligentes, por lo que no parecía segmentar a los usuarios para luego utilizar diferentes estrategias de engaño. Claro está que, tras concretar la encuesta, el usuario siempre resultaba beneficiado.

Como advertimos hace unos años, los cibercriminales utilizan certificados de seguridad HTTPS para confundir a los usuarios y ganar su confianza. La utilización de estos certificados junto al uso de ataques homográficos y otras técnicas de Ingeniería Social hacen que hoy en día ya no sea suficiente fiarse de la presencia del protocolo HTTPS en un sitio como mecanismo de seguridad.

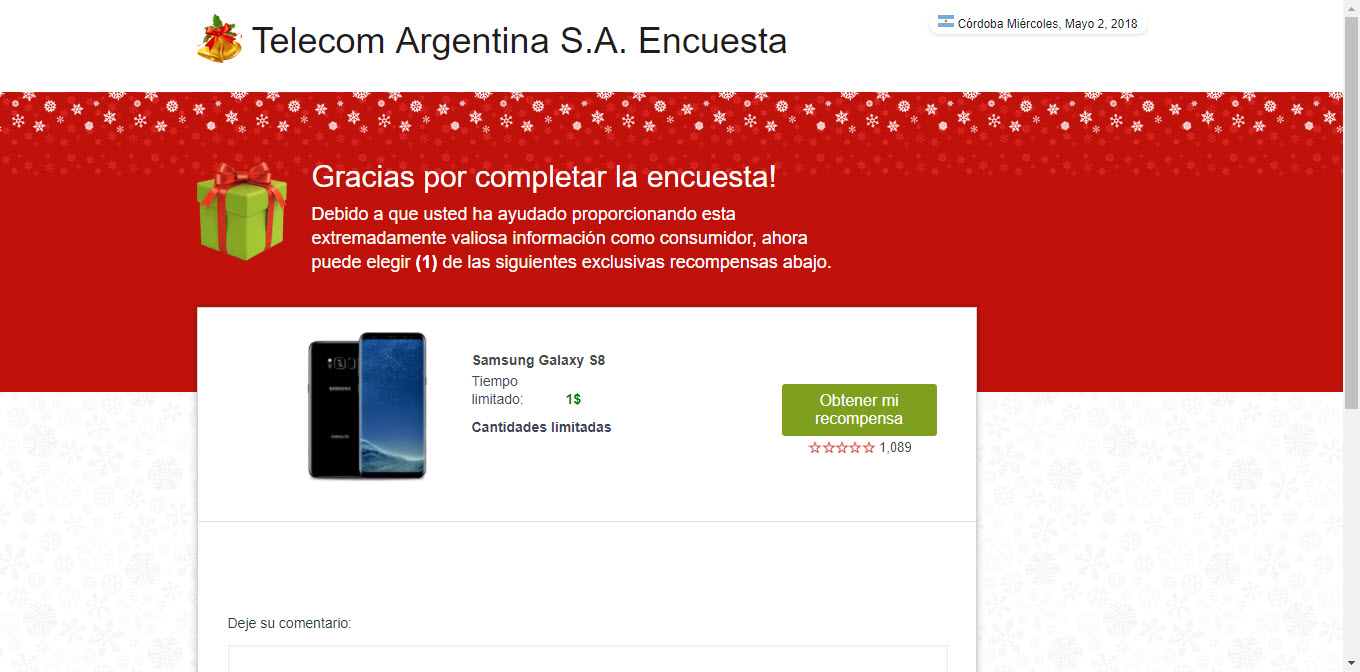

Esta estafa es un claro ejemplo de lo anterior, ya que, luego de completar la encuesta, la víctima es redirigida a un sitio con HTTPS que le solicitará ciertos datos personales para poder proseguir en su camino a ganar un smartphone. Otro dato de interés es que existen 75 dominios asociados al certificado de este sitio fraudulento, listados como nombres alternativos de la entidad receptora. Al navegar estos dominios, pudimos detectar numerosos sitios de estafas disfrazados de páginas para obtener películas gratuitas, sitios pornográficos y otras estafas similares a las que describimos en este post.

También cabe destacar que el dominio fue dado de alta los últimos días de abril y rápidamente la estafa alcanzó posicionarse entre fragmentos destacados de Google a principios de mayo. Esto nos remarca la increíble velocidad con la que estas estafas aparecen y desaparecen del radar.

Luego del robo de datos personales, la estafa concluye con la compra ficticia del teléfono inteligente por el monto de un dólar. En esta instancia final, el atacante solicitará datos de la tarjeta de crédito de la víctima.

¿Cómo protegernos y denunciar comportamiento malicioso?

Existe un conjunto de buenas prácticas para minimizar el riesgo de ser víctimas de estafas en línea. De manera general, debemos siempre cuidar que tanto nuestro equipo de trabajo como la conexión que estamos utilizando cuenten con mecanismos de protección necesarios.

A continuación, desde el Laboratorio de Investigación de ESET Latinoamérica, detallamos algunos consejos que te ayudarán a salvaguardar tu información mientras navegas en línea:

- Si se enviará información confidencial, verificar si la conexión es cifrada mediante HTTPS –lo que puede usualmente observarse como un candado verde donde se encuentra la URL– y que el certificado de seguridad utilizado sea emitido por una autoridad confiable para el dominio de la entidad a la que intentas acceder.

- Chequear que los perfiles en redes sociales que dicen ser de empresas o figuras de autoridad han sido verificados como cuentas oficiales.

- Cancelar cualquier descarga de archivos que se inicie de manera automática.

- Evitar descargar y abrir o ejecutar archivos provenientes de fuentes no confiables.

- Recordar siempre que ninguna institución –bancaria o de otro tipo– solicita información sensible a través de medios como la web, correo electrónico o redes sociales.

- Tener cuidado con los mensajes que se reciban mediante correo electrónico o redes sociales y que incluyan enlaces acortados. Se aconseja evaluar la seguridad del sitio al que se ingresará antes de hacerlo, chequeando las estadísticas del enlace –usualmente agregando un más (+) al final de la URL–.

- Evitar responder aquellos correos o publicaciones, entre otros, que hagan alusión a concursos, premios o peticiones de ayuda de dudosa procedencia.

- Utilizar la función de navegación privada cada vez que sea necesario.

- Evitar compartir información sensible como, por ejemplo, dirección, teléfono, etc. en las redes sociales y sitios dudosos.

- Intentar siempre ingresar al sitio de una organización escribiendo la URL en la barra de direcciones y no mediante los resultados de buscadores como Google, ya que los primeros resultados no siempre son los genuinos debido a prácticas de black hat SEO.

- Instalar una solución de seguridad integral provista por una organización con alta reputación y mantenerla siempre actualizada. Se recomienda seleccionar alguna aplicación que cuente con capacidades antimalware, cortafuegos y anti-phishing, como mínimo. Además, las soluciones de seguridad hoy en día poseen otras características como la capacidad de cifrar archivos, gestionar contraseñas, rastrear dispositivos robados o extraviados, y otras funciones que pueden proteger nuestra información no solo de códigos maliciosos, sino también de acceso malintencionado.

- Mantener actualizado el sistema operativo, así como también todas las demás aplicaciones que sobre él corren.

- No utilizar cuentas de usuarios con privilegios de administrador para navegar o hacer tareas cotidianas.

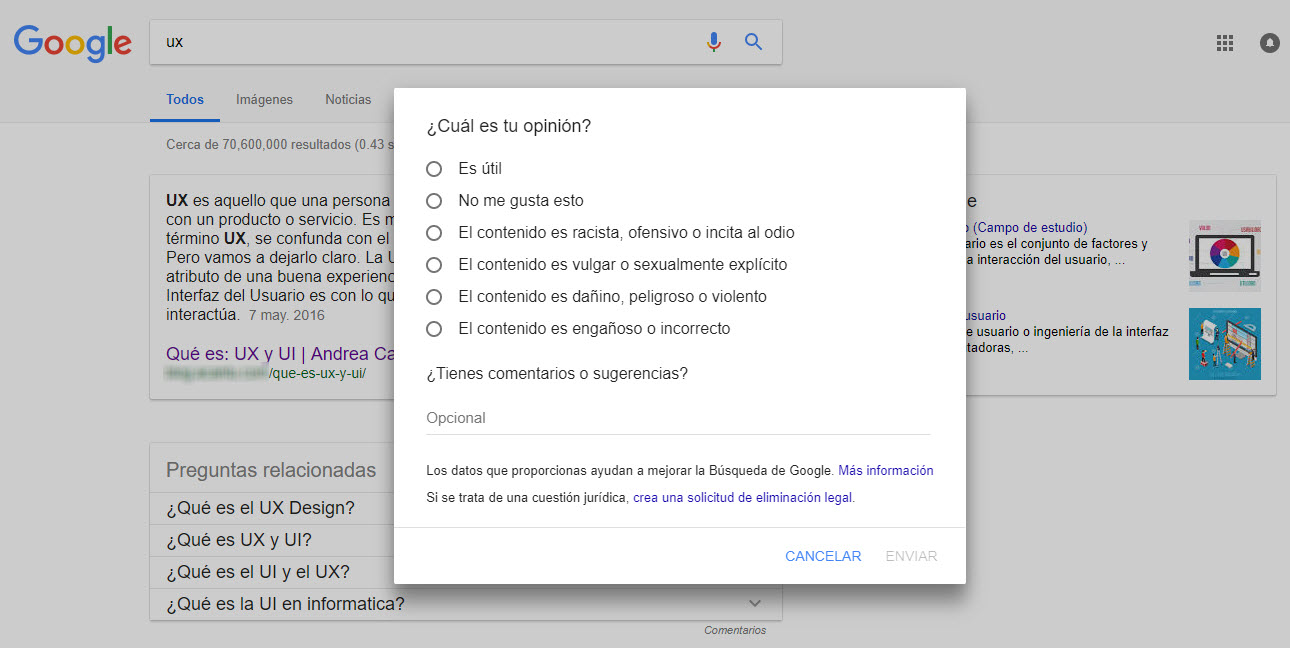

Además, cuando identificamos estafas maliciosas que se propagan mediante fragmentos destacados, tenemos la opción de denunciar el contenido como dañino. Para ello, podemos hacer clic en el enlace “Comentarios” y luego seleccionar una de las opciones que aparecerán a continuación.

De este modo, podremos protegernos al mismo tiempo que evitamos que otros usuarios caigan en la trampa de los cibercriminales.

Fuente: https://www.welivesecurity.com/

Fecha de consulta: 07 mayo 2018