El ransomware en dispositivos móviles: bloquéalo

La semana pasada, hablamos de ransomware para ordenadores, algo muy molesto. Pero, no solo existe el ransomware para ordenadores, sino que también existe para dispositivos móviles y este también va al alza.

Hoy hablaremos de los tipos de ransomware móvil más frecuentes. Hemos obtenido las estadísticas de esta entrada de nuestras soluciones de seguridad.

¿Qué es el ransomware móvil?

Muchas personas ya saben lo que es el ransomware (y cada vez hay más conciencia al respecto). El tipo de ransomware más extendido y molesto para ordenador es el cryptolocker, un malware que cifra tus datos y ofrece la restauración de los mismos tras el pago de un rescate. Otro tipo deransomware son los bloqueadores, los cuales bloquean el funcionamiento de los navegadores y de los sistemas operativos y piden un rescate para devolver el acceso. Hoy en día, los bloqueadores para ordenadores están menos extendidos que el ransomware cifrador, en mayor parte porque este último es más eficiente a la hora de hacer ganar dinero a los delincuentes.

En cuanto al panorama de las amenazas en dispositivos móviles, sin embargo, sucede al contrario: casi no existen cryptolockers para dispositivos Android porque el sistema operativo y las aplicaciones crean copias de seguridad en la nube. Cuando los usuarios tienen copias de sus archivos, no hay necesidad de pagar un rescate, por lo tanto, sus creadores tienen pocos incentivos a la hora de atacar a los usuarios de Android.

El uso de bloqueadores es una forma mucho más común de infectar dispositivos Android. En los móviles, actúan simplemente superponiendo la interfaz de cada aplicación con una suya propia, por lo que la víctima no puede utilizar ninguna. Los propietarios de PC pueden deshacerse de un bloqueador con facilidad (lo único que deben hacer es extraer el disco duro infectado, conectarlo a otro ordenador y borrar los archivos del bloqueador). Pero no se puede extraer el almacenamiento de un teléfono ya que va soldado a la placa base, lo que explica por qué el 99 % del malware móvil son bloqueadores.

Pequeños grandes jugadores

Entre 2014 y 2015 hubo cuatro principales protagonistas dominando el panorama del ransomwaremóvil: Svpeng, Pletor, Small y Fusob. En este momento, Pletor ha casi detenido su expansión porque sus creadores han lanzado el infame troyano Acecard y, al parecer, prefieren invertir sus recursos en desarrollar este para expandirlo. Los desarrolladores de Svpeng se han centrado, en su mayoría, en la versión bancaria del troyano. Por ello, solo hay dos grandes familias deransomware móvil: Small y Fusob. Como resultado, entre 2015 y 2016 ambos troyanos han representado el 93 % de la cuota de ransomware móvil.

Cabe destacar que las familias de troyanos Fusob y Small tienen mucho en común. Ambas muestran pantallas falsas que se hacen pasar por autoridades y acusan a las víctimas de incurrir en un delito. Ambas afirman que se abrirá una instrucción a no ser que el usuario pague la fianza.

Tanto Fusob como Small ofrecen extrañas formas de pago para el rescate: Fusob sugiere el pago con tarjetas regalo de iTunes, mientras que Small ofrece a las víctimas la opción de pagar con el sistema de pago Kiwi o con los cupones de MoneyPak. Seguramente ambos fueron creados por grupos de cibercriminales de habla rusa, pero con enfoques muy diferentes.

En primer lugar, Fusob detecta el idioma del dispositivo y, si es alguno de los de las repúblicas posoviéticas, no hace nada. Si no, muestra una pantalla en la que afirma ser de la NSA y pide un rescate que varía entre los 100 y los 200 dólares. La mayoría de las víctimas de Fusob (más del 41 %) viven en Alemania; el Reino Unido y los Estados Unidos ostenta el segundo y el tercer puesto, con el 14,5 % y el 11,4 %.

Luego, está la familia Small. Casi el 99 % de sus víctimas se localizan en tres de los países que Fusob evita: Rusia, Kazajstán y Ucrania. El ransomware Small muestra una pantalla de temática gubernamental con instrucciones de pago, amenazas y la exigencia de una cantidad de entre 700 y 3 500 rublos (entre 10 y 50 dólares) para desbloquear el dispositivo infectado. También existe una versión inglesa local de Small, la cual cuenta con una pantalla de bloqueo diferente en la que se menciona al FBI y pide unos 300 dólares.

Hay dos versiones más de Small. Una es un cryptolocker que ejecuta las mismas operaciones de la primera versión y, además, cifra los datos de la tarjeta SD del dispositivo. La segunda es un troyano multifunción capaz de robar dinero, desviar datos y, por supuesto, bloquear el dispositivo.

Qué está sucediendo y qué debemos esperar

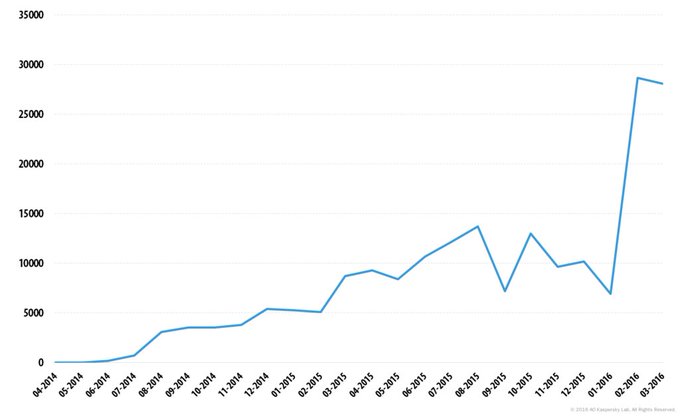

Cuando el malware móvil aún no suponía una gran amenaza, nosotros ya empezamos a dar la voz de alarma. Justo como predijimos, este tipo de malware está experimentando un enorme crecimiento de sus índices (sin mostrar signos de deceleración). Desde 2014 hasta la actualidad, ¡los ataques a móviles se han casi cuadruplicado!

Entre ellos, el número de víctimas de ransomware también ha aumentado, pasando del 2,04 % al 4,63 %. El año pasado, los Estados Unidos fueron el objetivo principal del ransomware móvil (uno de cada diez usuarios que se topó con malware se enfrentó a malware para móviles). Ahora, en Alemania y Canadá les sucede a dos de cada diez, en Reino Unido, Estados Unidos y Kazajistán a uno de cada siete y a más de uno de cada diez en Italia y Holanda.

La cantidad de usuarios atacados por #ransomware móvil crece exponencialmente en 2016 https://kas.pr/ransom_movil

Creemos que el malware móvil, en particular el ransomware, se hará más popular el próximo año. Para leer un informe más detallado sobre ransomware, visita securelist.lat.

Come protegerse

-

Instala aplicaciones solo desde tiendas oficiales como Google Play. Para asegurarte de que no se instala ninguna aplicación desde una fuente poco fiable, ve a los ajustes de Android, selecciona Seguridad y comprueba que la casilla de “Fuentes desconocidas” esté desactivada.

-

Actualiza frecuentemente el firmware de tu dispositivo y sus aplicaciones. Puedes seleccionar la actualización automática de las aplicaciones, pero seguirás teniendo que actualizar el sistema manualmente. Actualiza en cuanto haya una actualización over-the-air (OTA) disponible.

-

Instala una solución de seguridad sólida. Aunque hayas instalado todas las actualizaciones posibles y descargado las aplicaciones desde fuentes fiables, no has eliminado totalmente el riesgo. El malware puede colarse en Google Play y expandirse mediante las vulnerabilidades aún no conocidas de los kits de exploit. Para evitar ser víctima del ransomware móvil, te recomendamos que utilices la versión completa de Kaspersky Internet Security for Androidporque es la única que monitoriza constantemente lo que sucede en tu dispositivo y elimina las amenazas en cuanto aparecen.

Fuente: https://blog.kaspersky.es/

Fecha de consulta: 07 Julio 2016