5 tipos de phishing en los que no debes caer

De forma genérica podría decirse que todas las técnicas que describiremos a continuación están vinculadas a la Ingeniería Social. Normalmente, los atacantes se hacen pasar por una entidad conocida como podría ser una red social, alguna entidad financiera o algún sitio de ventas en línea, y roban información confidencial como podrían ser credenciales de acceso.

Como ya describimos anteriormente en alertas como la relacionada a una entidad financiera de Chile, este tipo de campañas maliciosas se ven a diario en Latinoamérica, por lo que hoy nos detendremos a identificar 5 tipos de phishing con los que se podrían topar.

Phishing Tradicional

Este tipo de ataque es el más sencillo a la hora de analizarlo técnicamente; normalmente está vinculado a la copia de un sitio conocido por la víctima, en el cual se cambia la dirección a donde llegan los datos ingresados. De este modo, el ciberdelincuente roba las credenciales ingresadas por la víctima, que pueden estar alojadas en texto plano en un archivo de texto o ser enviadas a alguna casilla de correo electrónico.

La principal característica del phishing tradicional es que está ligado a un solo sitio web en el cual se alojan todos los contenidos del portal falso.

En la imagen siguiente, podemos observar un sitio de phishing que afecta a Paypal, el cual ha sido montado sobre otro presuntamente vulnerado, que luego fue utilizado para montar el sitio fraudulento.

Phishing redirector

Como el caso anterior, esta técnica es utilizada en campañas masivas, por lo tanto si bien estos ataques tienen un muy bajo porcentaje de víctimas, existe una gran cantidad de usuarios afectados y por ende credenciales comprometidas.

Este procedimiento cuenta con un nivel mayor de complejidad y a diferencia del anterior, utiliza por lo menos dos o más sitios o dominios para perpetuar la estafa. Existen varias formas conocidas y que pueden estar clasificadas dentro de este tipo de phishing.

Sin embargo, podemos destacar tres técnicas que desde los laboratorios de ESET comúnmente detectamos, que corresponden al uso de acortadores en las URLs, la inyección de los conocidosIframes y la explotación de técnicas ligadas a los marcos en el código HTML.

Si bien son conceptos distintos, todos tienen en común que utilizan una redirección para reflejar un sitio almacenado en determinado servidor desde otro servidor. Este será visible solo bajo un estudio del código fuente.

De esta manera, los delincuentes intentan alargar el tiempo que le toma a los equipos de seguridad detectar y eliminar el contenido de los sitios fraudulentos.

Spear phishing

Esta clase tiene como principal diferencia que está dirigido a personas o grupos reducidos. De esta manera las campañas son mucho más personificadas y con un porcentaje mayor de víctimas.

Raramente se ven casos que afecten entidades bancarias o redes sociales, debido a que no buscan la masividad sino todo lo contrario; en realidad, este tipo de métodos es utilizado en ataques como los APTs, apuntando a empleados de empresas con perfiles determinados. Esto significa que las víctimas podrían recibir correos personificados con nombre y apellido, incluso falsificando direcciones conocidas para generar una mayor empatía y confianza de un navegante incauto.

Debemos tener en cuenta que si los ciberdelincuentes quisieran adentrarse en los sistemas buscarían el eslabón más débil dentro de la red. De este modo, no debemos esperar que el Gerente de Sistemas sea el blanco principal de este tipo de ataque, sino alguien con menos conocimientos técnicos de informática, como en muchos casos es alguien de áreas no relacionadas (por ejemplo, administración o recursos humanos).

Esta metodología, en conjunto con Ingeniería Social y un estudio previo de las víctimas, da como resultado una sólida técnica con la que muy fácilmente se podría comprometer un sistema o red corporativa bajo el robo de credenciales. Por tal motivo, resulta fundamental una vez más la concientización y capacitación de los empleados en buenas prácticas de Seguridad de la Información.

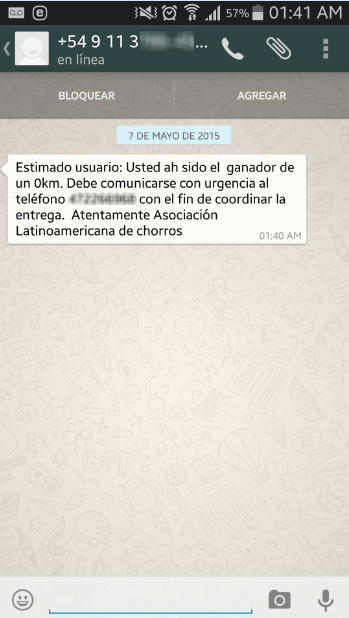

Smishing SMS

Este tipo de phishing está relacionado con el uso de otro canal digital como son los teléfonos celulares. Normalmente los delincuentes se hacen pasar por entidades conocidas y envían un mensaje de texto alertando a la víctima de que ha ganado un premio. Comúnmente las victimas deben responder con algún tipo de código o número especial para validar su falso premio.

Como suele ocurrir, el objetivo de esta operación es obtener un redito económico, el cual muchas veces está ligado a estafas de distintas formas. En la región se encontraron campañas en las que luego de algunos mensajes de felicitaciones por haber ganado algún tipo de premio, se pedían datos personales o incluso se instauraban falsos centros de atención telefónica donde de una manera muy profesional, engañaban a las víctimas pidiendo sus datos de cuentas bancarias e incluso los números de sus tarjetas de crédito.

En la siguiente imagen podemos apreciar un típico de caso de smishing, pero ahora utilizando una pequeña variante, la cual se basa en no usar el servicio de SMS sino aplicaciones como WhatsApp o Telegram.

Debido a que en este tipo de aplicaciones no se cobra el envío de mensajes y solo es necesario estar conectados a internet, la amenaza se propaga muy rápidamente y de una forma muy económica para el atacante.

Vishing

Como mencionamos arriba, existe la instauración de falsos centros de atención telefónica que realizan llamadas con el objetivo de realizar un fraude, y se los relaciona con casos de vishing.

Este ataque muchas veces está relacionado con otro, de forma que se complementen para lograr una mayor credibilidad y de esta manera engañar a la víctima de una forma más sencilla y eficaz.

Para cuidarse de este tipo de amenazas e identificarlas fácilmente, es importante que tengan en cuenta estas 6 claves para reconocer correos de phishing. Además de mantener una solución de seguridad actualizada, es primordial la educación y el conocimiento respecto a la existencia amenazas como estas, para saber cómo combatirlas.

Compartiendo este contenido y teniendo en cuenta los consejos mencionados, podrán protegerte a sí mismos y a su entorno, disfrutando de la tecnología en forma segura y sin preocupaciones.

¿Conocen otros tipos de phishing o fraudes similares relacionados con la Ingeniería Social e Internet?

Autor Lucas Paus, ESET

Fuente: http://www.welivesecurity.com/la-es/2015/

Fecha de consulta: 02 Junio 2015