Seis herramientas hacking para probar la seguridad de una red doméstica

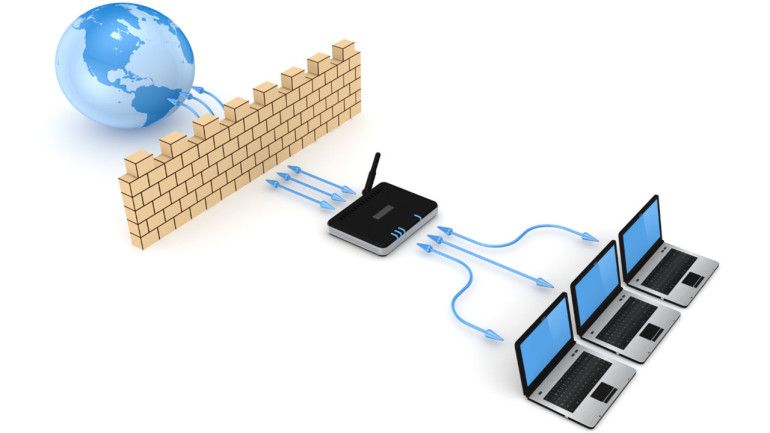

La seguridad al 100% en Internet no existe pero adoptar algunas precauciones pueden reducir significativamente las posibilidades de sufrir ataques informáticos a nuestra red doméstica y tener que lidiar con el malware. Asegurar nuestros equipos y redes es básico. Simplemente, los atacantes pasarán a objetivos más fáciles.

Hace unos meses vimos las cinco tareas básicas que debemos hacer de inmediato en cuanto conectemos un nuevo router. Hoy damos un salto a cuestiones más avanzadas, comentando el uso de algunas aplicaciones para probar la seguridad de una red doméstica que nos proponen en makeuseof. Seis herramientas hacking que precisamente son las que utilizan los piratas informáticos para realizar los ataques. Nos ponemos en su “piel” pero en este caso para asegurar nuestra propia red.

Su uso y evaluación de resultados no es tan sencillo como las medidas que veíamos para mejorar la seguridad de los routers. Requiere tiempo, precaución en su utilización y ciertos conocimientos de cómo funciona una red informática. Sin embargo, sus ventajas son notables ya que podremos identificar qué áreas son los “puntos débiles” de la red y subsanarlos antes de que sean otros los que las descubran y las exploten. Revisamos algunas de ellas:

Nmap

Nombrada como “herramienta de seguridad del año” por el Linux Journal, Network Mapper es una de las aplicaciones imprescindibles para administradores de sistemas y a la vez una de las fijas para hacking. Gratuita y de código abierto, funciona en Linux, Windows y Mac OS X. Se utiliza para realizar test de penetración, identifica los puertos abiertos o los servicios que se están ejecutando, ofrece la respuesta de computadoras a un ping, y en general, permite auditar la seguridad de una red y las posibles vulnerabilidades. Su popularidad es tal que hemos visto esta herramienta en varias películas como The Matrix Reloaded o Battle Royale.

Nessus

Originalmente de código abierto, recientemente se ha convertido en software privativo pero sigue siendo gratuita para usuarios domésticos. Según los informes, es el escáner de vulnerabilidades más popular de Internet, utilizado por más de 75.000 empresas en todo el mundo. Nessus busca puertos abiertos e intenta ataques con diversos exploits. Para usos de auditoría sobre una red propia se debe desactivar la opción “unsafe test” para no corromper el sistema. Funciona en Windows, Mac OS X y Linux, y puede ejecutarse en una computadora doméstica, en la nube o en un entorno híbrido.

Cain & Abel

Es una herramienta de recuperación de contraseñas para sistemas operativos Windows. Permite recuperar diversos tipos de contraseñas utilizando diccionario, fuerza bruta y ataques de criptoanálisis, grabación de conversaciones VoIP, o recuperar claves de red inalámbrica. Más allá de su capacidad de recuperación de contraseñas ha sido desarrollado para ser útil a administradores de red, consultores de seguridad o profesionales y puede ser usado para evaluar la seguridad de nuestra red.

Ettercap

Una de las aplicaciones más completas para detectar ataques man-in-the-middle en la LAN. Una técnica de infiltración muy utilizada y que recientemente hemos visto en Logjam, nueva vulnerabilidad crítica que afecta al protocolo TLS, y que permite degradar las conexiones a un grado de exportación de cifrado de 512 bits para poder descifrar las comunicaciones. Funciona en los principales sistemas.

Nikto2

Es un escáner para servidores web que analiza más de 6.700 ficheros o programas potencialmente peligrosos. Los piratas informáticos han puesto en su retina los servidores web como método de entrada en la red, aprovechando implementaciones inseguras de WordPress o servidores Apache obsoletos.

Wireshark

Es un analizador de paquetes que funciona en Windows, Mac OS X y Linux. La primera versión fue lanzada en 1998 y desde entonces se ha convertido en un estándar de facto en muchas industrias, con distintos premios desde su creación. Permite visualizar la actividad de los usuarios en la red y tráficos “extraños” relacionados por ejemplo con un troyano. Funciona sobre redes Ethernet, IEEE 802.11 o PPP y los datos capturados pueden consultarse a través d euna interfaz de usuario o una terminal de línea de comandos.

– Vía: Makeuseof

– Imagen de portada: Shutterstock

– Juan Ranchal – 29 de mayo, 2015

Fuente: http://www.muycomputer.com/

Fecha de consulta: 01 Junio 2015