Esta semana hemos recibido en nuestro Laboratorio de Investigación varias muestras que, pretendiendo hacerse pasar por la versión de WhatsApp para computadoras de escritorio, instalan troyanos bancarios en el sistema infectado. El ataque está dirigido en primera instancia a usuarios de Brasil, pero no descartamos que esta campaña pueda llegar a extenderse al resto de los países de la región.

El ataque comienza con un correo electrónico falso que invita a descargar la versión web deWhatsApp. Aquí vemos nuevamente el uso de técnicas de Ingeniería Social, entre ellas el engaño y el oportunismo ante eventos especiales y noticias de interés, ya que la versión web de WhatsApp fue lanzada hace sólo un mes. En la imagen que se muestra a continuación se ve uno de estos correos enviados por los cibercriminales:

Si bien el enlace que aparece en este correo intenta hacer creer que se va a conectar al sitio oficial de WhatsApp, cuando se hace clic sobre él, redirige a otro sitio desde el que se descarga un ejecutable, llamado WhatsAppInstall.exe. Como podrán imaginar, ese ejecutable no es realmente WhatsApp web, sino una aplicación que ESET detecta comoWin32/TrojanDownloader.VB.QRM; es decir, un archivo malicioso liviano que tiene como objetivodescargar e instalar otras amenazas en el sistema.

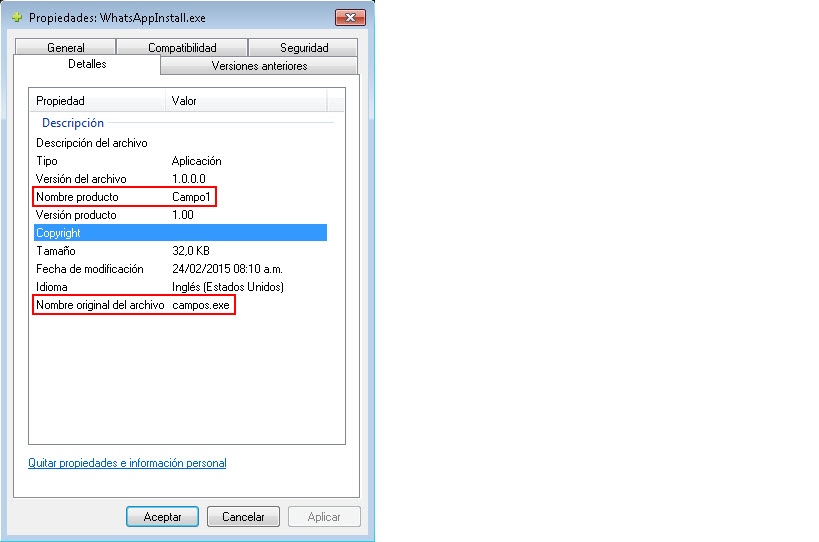

El hecho de que los correos electrónicos de propagación de la amenaza estén en portugués indica claramente dice que la mira está puesta en usuarios de Brasil. Sin embargo, del análisis de estos archivos ejecutables podemos afirmar no solamente que atacan a Brasil, sino que además son “made in Brazil”: es decir que fueron desarrollados por cibercriminales de ese país. Si por ejemplo tratamos de visualizar las propiedades de uno de estos archivos ejecutables, se ve lo siguiente:

Y si observamos la fecha en que las muestras fueron compiladas, se ve que la campaña maliciosa está activa en estos días. En la siguiente imagen se muestra lo dicho para dos de los archivos analizados:

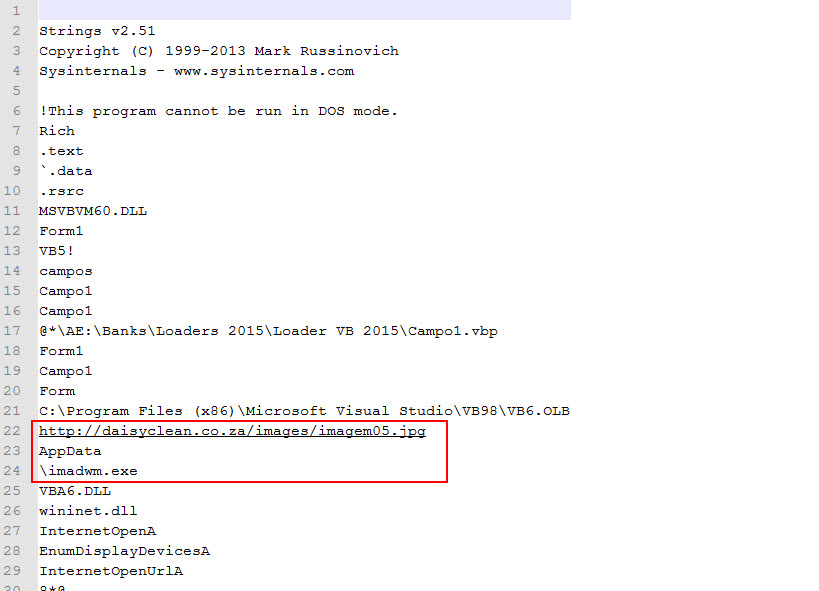

Del análisis de las strings contenidas en el ejecutable surgen datos aún más interesantes. Vemos que la amenaza fue desarrollada en Visual Basic, que no se han reemplazado algunos valores por defecto, como Form1, y hasta podemos ver la ruta hasta el proyecto de VB compilado por los cibercriminales. De este último dato se observa la estructura de carpetas y lo que podría ser la utilización de algún crimepack, o amenazas listas para ser modificadas con diversas campañas bancarias. En la imagen que sigue se muestra el conjunto de strings mencionado:

Del análisis de las strings contenidas en el ejecutable surgen datos aún más interesantes. Vemos que la amenaza fue desarrollada en Visual Basic, que no se han reemplazado algunos valores por defecto, como Form1, y hasta podemos ver la ruta hasta el proyecto de VB compilado por los cibercriminales. De este último dato se observa la estructura de carpetas y lo que podría ser la utilización de algún crimepack, o amenazas listas para ser modificadas con diversas campañas bancarias. En la imagen que sigue se muestra el conjunto de strings mencionado:

Como habíamos dicho antes, esta falsa aplicación de WhatsApp descarga e instala otras amenazas en el sistema. Tal es así que la aplicación se conectará a la URL que se detalla en la imagen anterior, escribiendo un archivo imadwm.exe en el directorio %APPDATA%. Este archivo descargado es detectado por los productos de ESET como Win32/Spy.Banker.ABOD y tiene el objetivo de robar credenciales bancarias a usuarios de homebanking de Brasil.

Desde ESET Latinoamérica recomendamos siempre descargar aplicaciones desde su sitio oficial, prestando especial atención y cuidado a los enlaces que llegan a través de correos electrónicos, así como también los archivos adjuntos que puedan estar incluidos. Además, es muy importante contar con una solución de seguridad actualizada que proteja el sistema. Es preciso remarcar que todas las amenazas mencionadas, y las URL involucradas, son bloqueadaspor las soluciones de ESET.

SHA-1 de las muestras analizadas:

d4e097622bedb47622f8d3ed94722f77167c8e3b – WhatsAppInstall.exe

c42d008d4866c17a3f56775b892641d85f397b1a – WhatsAppInstall.exe

46e5d7f0391a8096b97e771a567771ae956bd737 – imadwm.exe

Créditos imagen: ©Microsiervos Geek Crew/Flickr

Fuente: http://www.welivesecurity.com/la-es/

Fecha de consulta: 26 Febrero 2015